ភាពងាយរងគ្រោះនៃMeltdown CPU គឺពិតជារឿងដ៏អាក្រក់ ហើយក្រុមហ៊ុន Microsoft ធ្វើឱ្យកំហុសឆ្គងនេះកាន់តែអាក្រក់ទៀតទៅលើប្រព័ន្ធប្រតិបត្តិការ Windows 7 របស់ខ្លួនដែលអនុញ្ញាតឱ្យអ្នកប្រើប្រាស់ដែលគ្មានសិទ្ធិចូលអានមាតិកា និងសរសេរទៅលើទិន្នន័យទៅលើ Kernel Memory នៃប្រព័ន្ធ OS ផងដែរ។ ចំពោះអ្នកប្រើប្រាស់ដែលមិនទាន់ដឹងអំពីរឿងនេះ ចំណុចរងគ្រោះនៃ Spectre និង Meltdown គឺជាកំហុសឆ្គងសន្តិសុខដែលបង្ហាញដោយក្រុមអ្នកស្រាវជ្រាវនៅដើមឆ្នាំនេះនៅក្នុងដំណើរការរបស់បន្ទះឈីប Intel, ARM, និង AMD ដោយទុកកុំព្យូទ័រ PC ម៉ាស៊ីន Servers និងទូរស័ព្ទដៃជាច្រើនស្ថិតនៅក្នុងភាពងាយរងគ្រោះដោយការលួចទិន្នន័យនោះ។ មិនយូរប៉ុន្មាន បន្ទាប់ពីក្រុមអ្នកស្រាវជ្រាវបញ្ចេញការភ្ញាក់ផ្អើលរបស់កំហុសនៃ Spectre និង Meltdown អ្នកលក់ Software រាប់បញ្ចូលទាំងក្រុមហ៊ុន Microsoft ចាប់ផ្តើមបញ្ចេញនូវ Patches សម្រាប់ប្រព័ន្ធរបស់ពួកគេដែលកំពុងតែដំណើរការនៅលើបន្ទះឈីបដែលរងគ្រោះទាំងនេះ។

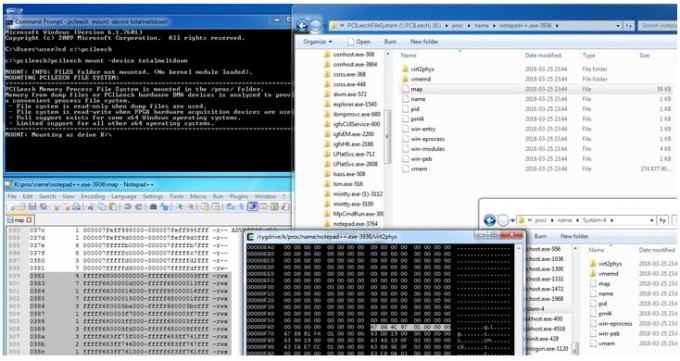

ទោះបីជាយ៉ាងណាក៏ដោយ Ulf Frisk អ្នកស្រាវជ្រាវសុវត្ថិភាពជនជាតិស៊ុយអែតឯករាជ្យរកឃើញថាការជួសជុលប្រព័ន្ធសុវត្ថិភាពរបស់ Microsoft ចំពោះ Windows 7 PCs សម្រាប់កំហុស Meltdown ដែលអាចឱ្យអ្នកវាយប្រហារអាននូវ Kernel Memory ក្នុងល្បឿន 120 KBps ឥឡូវនេះអនុញ្ញាតឱ្យអ្នកវាយប្រហារអានអង្គចងចាំ Kernel memory ដដែលជាមួយល្បឿន Gbps, ហើយនេះធ្វើឱ្យបញ្ហាកាន់តែអាក្រក់ទៅលើកុំព្យូទ័រវីនដូ 7 និងម៉ាស៊ីន Server 2008 R2 ផងដែរ។ Frisk គឺជាអ្នកស្រាវជ្រាវម្នាក់ដែលរកឃើញវិធីដើម្បីលួចពាក្យសម្ងាត់ពីស្ទើរតែគ្រប់កុំព្យូទ័រយួរដៃម៉ាក Mac ទាំងអស់ក្នុងរយៈពេលត្រឹមតែ 30 វិនាទីប៉ុណ្ណោះដោយការទាញយកគុណវិបត្តិនៅក្នុងប្រព័ន្ធអ៊ីនធឺរណែត FileVault របស់ក្រុមហ៊ុន Apple ដែលអនុញ្ញាតឱ្យអ្នកវាយប្រហារដោះសោប្រព័ន្ធរបស់ Mac និងសូម្បីតែឯកសារឌិគ្រិប (decrypt files)នៅលើដ្រាយរឹងរបស់វាក៏ដោយ។

ការរកឃើញនេះគឺជាបញ្ហាចុងក្រោយបំផុតជុំវិញបញ្ហា Meltdown និង Spectre ដែលពេលខ្លះត្រូវរកឃើញមិនពេញលេញហើយពេលខ្លះខូច ក៏ធ្វើឱ្យមានបញ្ហាដូចជាការចាប់ផ្ដើមឡើងវិញដោយស្វ័យប្រវត្តិ និងឥរិយាបថរបស់ប្រព័ន្ធដែលមិនអាចទាយទុកជាមុនបាននៅលើកុំព្យូទ័រដែលរងផលប៉ះពាល់នេះ។ យោងទៅតាមអ្នកស្រាវជ្រាវ Frisk បញ្ជាក់ថា បញ្ហាជាមួយការជួសជុល Meltdown ដំបូងរបស់ MS កើតឡើងដោយសារតែ Bitមួយ (ដែលគ្រប់គ្រងសិទ្ធិដើម្បីចូលដំណើរការ Kernel Memory) ចេញពី supervisor-only ទៅកាន់ any-user នៅក្នុង virtual-to-physical-memory translator ដែលហៅឈ្មោះថា PLM4 អនុញ្ញាតឱ្យ user-mode application ចូលទៅដំណើរការនៅលើ kernel page tables បាន។ PML4 គឺជាមូលដ្ឋាននៃឋានានុក្រមតារាងទំព័រដែលមានកម្រិត 4 ថ្នាក់ដែលCPU Memory Management Unit (MMU) របស់ក្រុមហ៊ុន Intel ប្រើប្រាស់ដើម្បីបកប្រែ virtual memory addresses ទៅជា physical memory addresses នៅក្នុង RAM ។បញ្ហានេះប៉ះពាល់តែកំណែ 64-bit versions នៃ Windows 7 និង Windows Server 2008 R2 ប៉ុណ្ណោះហើយមិនមានការប៉ះពាល់ទៅដល់ប្រព័ន្ធប្រតិបត្តិការ Windows 10 ឬ Windows 8.1 PCs នោះទេព្រោះវានៅតែទាមទារឱ្យអ្នកវាយប្រហារចូលប្រើប្រព័ន្ធគោលដៅដោយខ្លួនឯង៕