អ្នកស្រាវជ្រាវសន្តិសុខដែលកាលពីឆ្នាំមុនរំលងលក្ខណៈឯកជនភាពទៅលើប្រព័ន្ធប្រតិបត្តិការ macOS ដែលណែនាំថ្មីរបស់ក្រុមហ៊ុន Apple រកឃើញមធ្យោបាយថ្មីមួយម្តងទៀតដើម្បីរំលងការព្រមានសុវត្ថិភាពតាមរយៈការអនុវត្ត “Synthetic Clicks” ជំនួសឱ្យអ្នកប្រើដោយមិនតម្រូវឱ្យមានការចូលរួមពីពួកគេ។កាលពីខែមិថុនាឆ្នាំមុន ក្រុមហ៊ុន Apple ណែនាំលក្ខណៈសុវត្ថិភាពស្នូលមួយនៅក្នុង MacOS ដែលតម្រូវឱ្យអ្នកប្រើកម្មវិធីទាំងអស់ទទួលយកការអនុញ្ញាត (“អនុញ្ញាត” ឬ “បដិសេធ”) ពីអ្នកប្រើមុនពេលចូលប្រើទិន្នន័យឬសមាសធាតុរសើបនៅលើប្រព័ន្ធរួមមាន កាមេរ៉ាឬម៉ៃក្រូហ្វូនរបស់ឧបករណ៍ ទីតាំងទិន្នន័យ សារនិងប្រវត្តិរុករក។

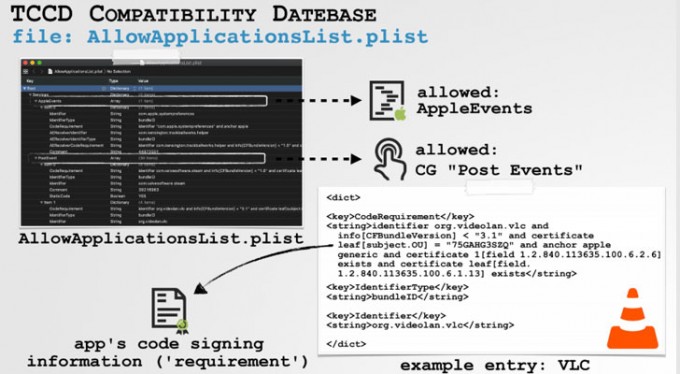

ចំពោះអ្នកដែលមិនដឹង “Synthetic Clicks” គឺជាការចុចនិងកម្មវិធីមើលមិនឃើញដែលត្រូវបង្កើតដោយកម្មវិធីជាជាងដោយមនុស្ស។MacOS ខ្លួនវាមានមុខងារសម្រាប់ synthetic clicks ប៉ុន្តែជាលក្ខណៈពិសេសដែលអាចប្រើសម្រាប់មនុស្សពិការដើម្បីធ្វើអន្តរកម្មជាមួយចំណុចប្រទាក់ប្រព័ន្ធតាមរបៀបមិនប្រពៃណី។ដូច្នេះ លក្ខណពិសេសនេះមានសម្រាប់តែកម្មវិធីដែលអនុម័តដោយ Apple ប៉ុណ្ណោះដែលការពារកម្មវិធីដែលមានគំនិតអាក្រក់ពីការរំលោភលើការចុចកម្មវិធីទាំងនេះ។

ទោះជាយ៉ាងណាក៏ដោយ អ្នកស្រាវជ្រាវផ្នែកសុវត្ថិភាពលោក Patrick Wardle រកឃើញថាមានកំហុសឆ្គងយ៉ាងធ្ងន់ធ្ងរនៅ MacOS ដែលអាចអនុញ្ញាតិឱ្យកម្មវិធីដែលមានគ្រោះថ្នាក់ត្រូវដំឡើងនៅលើប្រព័ន្ធគោលដៅដើម្បីចុចប៊ូតុងសន្តិសុខដោយគ្មានអន្តរកម្មឬការយល់ព្រមជាក់ស្តែង។ទោះបីជា Apple ជួសជុលបញ្ហានោះប៉ុន្មានសប្តាហ៍បន្ទាប់ពីការបង្ហាញជាសាធារណៈក៏ដោយ ក៏លោក Wardle បង្ហាញជាថ្មីម្តងទៀតនូវវិធីថ្មីមួយដែលអាចឱ្យកម្មវិធីអនុវត្ត 'Synthetic Clicks' ដើម្បីចូលប្រើទិន្នន័យឯកជនរបស់អ្នកប្រើដោយគ្មានការអនុញ្ញាតច្បាស់លាស់។

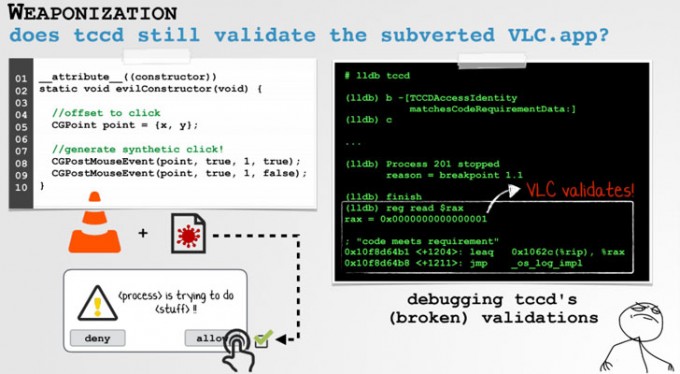

លោក Wardle ប្រាប់ The Hacker News ថា នៅលើ Mojave មានគុណវិបត្តិនៃសុពលភាពក្នុងវិធីដែល macOS ពិនិត្យមើលភាពត្រឹមត្រូវនៃកម្មវិធីដែលដាក់ក្នុងបញ្ជីកម្មវិធី។ ប្រព័ន្ធប្រតិបត្តិការពិនិត្យមើលវត្តមាននៃវិញ្ញាបនប័ត្រឌីជីថលរបស់កម្មវិធី ប៉ុន្តែមិនមើលសុពលភាពប្រសិនបើកម្មវិធីត្រូវធ្វើឱ្យខូច។លោក Wardle ប្រាប់ The Hacker Newsថា “ប្រព័ន្ធព្យាយាមផ្ទៀងផ្ទាត់ / ធ្វើឱ្យមានសុពលភាពនៅលើកម្មវិធីដែលអនុញ្ញាតក្នុងបញ្ជីកម្មវិធីអនុញ្ញាតដែលមិនត្រូវចុះខ្សោយទេ ប៉ុន្តែការត្រួតពិនិត្យរបស់ពួកគេមានគុណវិបត្តិ គឺមានន័យថា អ្នកវាយប្រហារអាចបញ្ច្រាស់អ្វីទាំងនេះ ហើយបន្ថែម / បញ្ចូលលេខកូដដើម្បីអនុវត្ត synthetic clicks ដូចជាការទាក់ទងជាមួយសុវត្ថិភាព / ការជូនដំណឹងឯកជនភាពនៅក្នុង Mojave ដើម្បីចូលទៅកាន់ទីតាំង មីក្រូហ្វូន កាមេរ៉ា រូបថត សារ / ការហៅទូរស័ព្ទរបស់អ្នកប្រើ”។

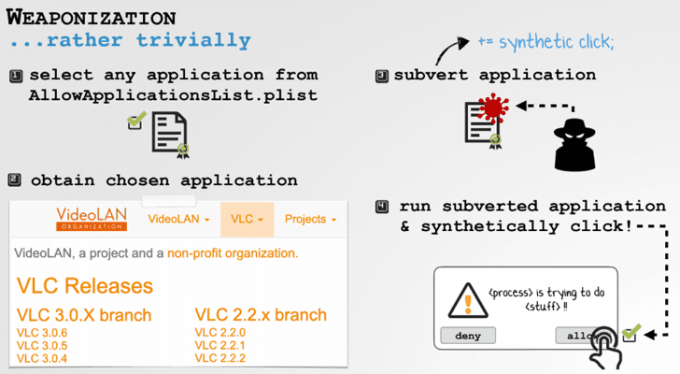

លើសពីនេះទៀត “កម្មវិធីដែលត្រូវបញ្ចូលក្នុងបញ្ជីកម្មវិធីមិនចាំបាច់មាននៅលើប្រព័ន្ធឡើយ។ អ្នកវាយប្រហារអាចនាំយកកម្មវិធីមួយក្នុងចំណោមកម្មវិធីដែលបញ្ចូលទៅក្នុងប្រព័ន្ធ (ប្រហែលជាត្រូវបង្ខូចមុន) និងដំណើរការវានៅផ្ទៃខាងក្រោយដើម្បីបង្កើតការចុច។ខណៈពេលដែលបង្ហាញពីភាពងាយរងគ្រោះ zero-day នៅសន្និសិទ Objective By the Sea នៅ Monte Carlo លោក Wardle បំពានលើកម្មវិធី VLC Player ដែលជាកម្មវិធីមួយរបស់កម្មវិធីដែលអនុម័តរបស់ Apple ដើម្បីរួមបញ្ចូលមេរោគរបស់គាត់ដែលជាកម្មវិធីជំនួយដែលមិនចុះហត្ថលេខានិងអនុវត្ត synthetic clicks លើការផ្តល់ការយល់ព្រមជាលក្ខណៈកម្មវិធីដោយមិនចាំបាច់ត្រូវការអ្វីទាំងអស់ពីអ្នកប្រើ។

Wardle សំដៅទៅលើភាពងាយរងគ្រោះ synthetic clicks ថ្មីថាជា “ការវាយប្រហារដំណាក់កាលទី២” មានន័យថា អ្នកវាយប្រហារនឹងត្រូវមានសិទ្ធិចូលប្រើកុំព្យូទ័រ MacOS របស់ជនរងគ្រោះពីចម្ងាយឬដំឡើងកម្មវិធីព្យាបាទ។លោក Wardle រាយការណ៍ពីការរកឃើញរបស់គាត់ទៅក្រុមហ៊ុន Apple កាលពីសប្តាហ៍មុន ហើយក្រុមហ៊ុនបញ្ជាក់ថាគាត់ទទួលរបាយការណ៍របស់គាត់ ប៉ុន្តែមិនបញ្ជាក់ច្បាស់ថាតើនៅពេលណាដែលគាត់គ្រោងនឹងដោះស្រាយបញ្ហានោះទេ។