ក្រុម Cyberespionage ដែលមានឈ្មោះថា “Buhtrap” ប្រើកម្មវិធី Windows Zero-day កេងប្រវ័ញ្ច សម្រាប់យុទ្ធនាការថ្មីរបស់ខ្លួនដើម្បីវាយប្រហារអាជីវកម្ម និងស្ថាប័នរដ្ឋាភិបាលដែលជាគោលដៅ។ ក្រុមហេគឃរ័ Buhtrap ផ្តោតគោលដៅយ៉ាងសកម្មទៅលើស្ថាប័នហិរញ្ញវត្ថុផ្សេងៗក្នុងឆ្នាំ ២០១៥ ចាប់តាំងពីពេលនោះមកក្រុមនេះបង្កើតឧបករណ៍របស់ពួកគេជាមួយនឹងការកេងប្រវ័ញ្ច និង មេរោគថ្មីដើម្បីវាយប្រហារបណ្តាប្រទេសនៅអឺរ៉ុប និងអាស៊ី។

យុទ្ធនាការវាយប្រហារដែលត្រូវគេសង្កេតឃើញថ្មីដោយប្រើការកេងចំណេញសម្រាប់ការបង្កើន ឯកសិទ្ធិក្នុង Window local (CVE-2019-1132) ភាពងាយរងគ្រោះមាននៅក្នុងសមាសធាតុ win32k.sys ហើយភាពងាយរងគ្រោះត្រូវជួសជុលដោយក្រុមហ៊ុន Microsoft ក្នុងការធ្វើបច្ចុប្បន្ន ភាពសុវត្ថិភាពថ្មីៗនេះ។ អ្នកវាយប្រហារដែលធ្វើអាជីវកម្មភាពងាយរងគ្រោះនេះដោយជោគជ័យលើ (CVE-2019-1132) អាចនាំឱ្យប្រតិបត្តិកូដនៅក្នុង kernel mode ចុងក្រោយគ្រប់គ្រងប្រព័ន្ធដែលរង ផលប៉ះពាល់។ ឃ្លាំងថ្មីរបស់ Buhtrap មានឧបករណ៍លួចស្តាប់ផ្សេងៗគ្នាជាមួយនឹងវិធីសាស្ត្របច្ចេក ទេស និងនីតិវិធីដែលធ្វើបច្ចុប្បន្នភាព (TTPs) ដែលពួកគេកំពុងប្រើញឹកញាប់សម្រាប់យុទ្ធនាការ ផ្សេងៗ។

ដំណើរការនៃការឆ្លងមេរោគ Buhtrap Malware

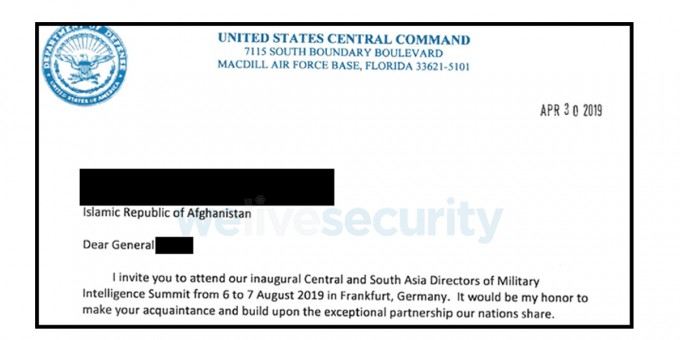

ធ្វើយុទ្ធនាការចារកម្មរបស់ខ្លួនអស់រយៈពេល ៥ឆ្នាំកន្លងមកហើយ ហើយបច្ចុប្បន្ននេះគេសង្កេតឃើញ ឯកសារពាក់ព័ន្ធនឹងប្រតិបត្តិការរដ្ឋាភិបាលដែលស្រដៀងនឹងគេហទំព័រសេវាកម្មចំណាកស្រុករបស់រដ្ឋអ៊ុយក្រែនគេហទំព័រ dmsu.gov.ua ។អត្ថបទឯកសារព្យាបាទស្នើឱ្យនិយោជិកផ្តល់ព័ត៌មានទំនាក់ទំនងរបស់ពួកគេជាពិសេសអាស័យដ្ឋាន អ៊ីម៉ែលរបស់ពួកគេក៏បោកបញ្ឆោតពួកគេឱ្យចុចលើតំណភ្ជាប់។ ក្រុមអ្នកស្រាវជ្រាវមកពី ESET ដកស្រង់សម្តីថាឯកសារខាងក្រោមនេះគឺជាឯកសារដេគ័រលើកដំបូងដែលថ្មីៗនេះជួបប្រទះដែលត្រូវប្រើដោយក្រុម Buhtrap ដើម្បីកំណត់គោលដៅស្ថាប័នរដ្ឋាភិបាល។

យោងតាមការស្រាវជ្រាវរបស់ ESET “ ឯកសារនេះមានម៉ាក្រូព្យាបាទនៅពេលបើកដំណើរការទម្លាក់ កម្មវិធីតំឡើង NSIS ដែលមានភារកិច្ចរៀបចំការតំឡើងនៅខាងក្រោយ។ ទោះជាយ៉ាងណាក៏ដោយ អ្នកតំឡើង NSIS គឺខុសគ្នាខ្លាំងពីកំណែមុនៗ ដែលប្រើដោយក្រុមនេះ។ វាមានលក្ខណៈសាមញ្ញជាង ហើយត្រូវប្រើដើម្បីកំណត់ភាពស្ថិតស្ថេរ និងដាក់ចេញនូវម៉ូឌុលព្យាបាទពីរដែលបង្កប់នៅក្នុងវា។

ម៉ូឌុលទីមួយគឺជាអ្នកលួចពាក្យសម្ងាត់ដែលប្រមូលពាក្យសម្ងាត់ពីអតិថិជន អ៊ីមែល កម្មវិធីរុករក និង ឧបករណ៍ប្រើប្រាស់ផ្សេងៗទៀតនៅទីបំផុតចែកចាយវាទៅបញ្ជាការ និងគ្រប់គ្រងការត្រួតពិនិត្យ របស់អ្នកបំបែកដោយអ្នកគំរាមកំហែង។ ម៉ូឌុលទីពីរគឺជាអ្នកដំឡើង NSIS ដែលមានកម្មវិធីស្របច្បាប់ ដែលកំពុងត្រូវគេរំលោភបំពាន និងផ្ទុកផ្នែកខាងក្រោយដ៏សំខាន់ដែលធ្វើការដោយ Buhtrap។ Backdoor ចុងក្រោយជាមួយនឹងការអ៊ិនគ្រីបនៅក្នុងខ្លួនរបស់វា ជាមួយនឹង 2 backdoors ទីមួយគឺជា ប្រភេទនៃកម្មវិធីទាញយកសែលហ្វីតូច និងទីពីរគឺ Meterpreter របស់ Metasploit ដែលជាសែល បញ្ច្រាស់ដែលជួយផ្តល់ការគ្រប់គ្រងពេញលេញនៃប្រព័ន្ធសម្របសម្រួលដល់អ្នកវាយប្រហារ។ ESET សន្និដ្ឋានថា “ក្នុងករណីនេះវាមិនច្បាស់ទេថាតើសមាជិកមួយ ឬច្រើននៃក្រុមនេះ សម្រេចចិត្តផ្លាស់ប្តូរការផ្តោតអារម្មណ៍ និងសម្រាប់ហេតុផលអ្វីនោះទេ ប៉ុន្តែវាពិតជាអ្វីមួយដែលយើង ទំនងជាមើលឃើញកាន់តែច្រើនទៅមុខទៀត”។

ប្រភពព័ត៌មាន៖

https://gbhackers.com/buhtrap-hackers-group/

ក្រុម Cyberespionage ដែលមានឈ្មោះថា“Buhtrap” ប្រើកម្មវិធី Windows Zero-day កេងប្រវ័ញ្ចសម្រាប់យុទ្ធនាការថ្មីរបស់ខ្លួនដើម្បីវាយប្រហារអាជីវកម្មនិងស្ថាប័នរដ្ឋាភិបាលដែលជាគោលដៅ។ក្រុមហេគឃរ័ Buhtrap ផ្តោតគោលដៅយ៉ាងសកម្មទៅលើស្ថាប័នហិរញ្ញវត្ថុផ្សេងៗក្នុងឆ្នាំ២០១៥ចាប់តាំងពីពេលនោះមកក្រុមនេះបង្កើតឧបករណ៍របស់ពួកគេជាមួយនឹងការកេងប្រវ័ញ្ចនិងមេរោគថ្មីដើម្បីវាយប្រហារបណ្តាប្រទេសនៅអឺរ៉ុបនិងអាស៊ី។ យុទ្ធនាការវាយប្រហារដែលត្រូវគេសង្កេតឃើញថ្មីដោយប្រើការកេងចំណេញសម្រាប់ការបង្កើនឯកសិទ្ធិក្នុង Window local (CVE-2019-1132) ភាពងាយរងគ្រោះមាននៅក្នុងសមាសធាតុ win32k.sys ហើយភាពងាយរងគ្រោះត្រូវជួសជុលដោយក្រុមហ៊ុន Microsoft ក្នុងការធ្វើបច្ចុប្បន្នភាពសុវត្ថិភាពថ្មីៗនេះ។អ្នកវាយប្រហារដែលធ្វើអាជីវកម្មភាពងាយរងគ្រោះនេះដោយជោគជ័យលើ (CVE-2019-1132) អាចនាំឱ្យប្រតិបត្តិកូដនៅក្នុង kernel mode ចុងក្រោយគ្រប់គ្រងប្រព័ន្ធដែលរងផលប៉ះពាល់។ឃ្លាំងថ្មីរបស់ Buhtrap មានឧបករណ៍លួចស្តាប់ផ្សេងៗគ្នាជាមួយនឹងវិធីសាស្ត្របច្ចេកទេសនិងនីតិវិធីដែលធ្វើបច្ចុប្បន្នភាព (TTPs) ដែលពួកគេកំពុងប្រើញឹកញាប់សម្រាប់យុទ្ធនាការផ្សេងៗ។

ដំណើរការនៃការឆ្លងមេរោគ Buhtrap Malware

ធ្វើយុទ្ធនាការចារកម្មរបស់ខ្លួនអស់រយៈពេល៥ឆ្នាំកន្លងមកហើយហើយបច្ចុប្បន្ននេះគេសង្កេតឃើញឯកសារពាក់ព័ន្ធនឹងប្រតិបត្តិការរដ្ឋាភិបាលដែលស្រដៀងនឹងគេហទំព័រសេវាកម្មចំណាកស្រុករបស់រដ្ឋអ៊ុយក្រែនគេហទំព័រ dmsu.gov.ua ។

អត្ថបទឯកសារព្យាបាទស្នើឱ្យនិយោជិកផ្តល់ព័ត៌មានទំនាក់ទំនងរបស់ពួកគេជាពិសេសអាស័យដ្ឋានអ៊ីម៉ែលរបស់ពួកគេក៏បោកបញ្ឆោតពួកគេឱ្យចុចលើតំណភ្ជាប់។ក្រុមអ្នកស្រាវជ្រាវមកពី ESET ដកស្រង់សម្តីថាឯកសារខាងក្រោមនេះគឺជាឯកសារដេគ័រលើកដំបូងដែលថ្មីៗនេះជួបប្រទះដែលត្រូវប្រើដោយក្រុម Buhtrap ដើម្បីកំណត់គោលដៅស្ថាប័នរដ្ឋាភិបាល។

យោងតាមការស្រាវជ្រាវរបស់ ESET “ ឯកសារនេះមានម៉ាក្រូព្យាបាទនៅពេលបើកដំណើរការទម្លាក់កម្មវិធីតំឡើង NSIS ដែលមានភារកិច្ចរៀបចំការតំឡើងនៅខាងក្រោយ។ទោះជាយ៉ាងណាក៏ដោយអ្នកតំឡើង NSIS គឺខុសគ្នាខ្លាំងពីកំណែមុនៗដែលប្រើដោយក្រុមនេះ។វាមានលក្ខណៈសាមញ្ញជាងហើយត្រូវប្រើដើម្បីកំណត់ភាពស្ថិតស្ថេរនិងដាក់ចេញនូវម៉ូឌុលព្យាបាទពីរដែលបង្កប់នៅក្នុងវា។

ម៉ូឌុលទីមួយគឺជាអ្នកលួចពាក្យសម្ងាត់ដែលប្រមូលពាក្យសម្ងាត់ពីអតិថិជនអ៊ីមែលកម្មវិធីរុករកនិងឧបករណ៍ប្រើប្រាស់ផ្សេងៗទៀតនៅទីបំផុតចែកចាយវាទៅបញ្ជាការនិងគ្រប់គ្រងការត្រួតពិនិត្យរបស់អ្នកបំបែកដោយអ្នកគំរាមកំហែង។ម៉ូឌុលទីពីរគឺជាអ្នកដំឡើង NSIS ដែលមានកម្មវិធីស្របច្បាប់ដែលកំពុងត្រូវគេរំលោភបំពាននិងផ្ទុកផ្នែកខាងក្រោយដ៏សំខាន់ដែលធ្វើការដោយ Buhtrap។ Backdoor ចុងក្រោយជាមួយនឹងការអ៊ិនគ្រីបនៅក្នុងខ្លួនរបស់វាជាមួយនឹង 2 backdoorsទីមួយគឺជាប្រភេទនៃកម្មវិធីទាញយកសែលហ្វីតូចនិងទីពីរគឺ Meterpreter របស់ Metasploit ដែលជាសែលបញ្ច្រាស់ដែលជួយផ្តល់ការគ្រប់គ្រងពេញលេញនៃប្រព័ន្ធសម្របសម្រួលដល់អ្នកវាយប្រហារ។ ESET សន្និដ្ឋានថា “ក្នុងករណីនេះវាមិនច្បាស់ទេថាតើសមាជិកមួយឬច្រើននៃក្រុមនេះសម្រេចចិត្តផ្លាស់ប្តូរការផ្តោតអារម្មណ៍និងសម្រាប់ហេតុផលអ្វីនោះទេប៉ុន្តែវាពិតជាអ្វីមួយដែលយើងទំនងជាមើលឃើញកាន់តែច្រើនទៅមុខទៀត“។