រយៈពេលមិនដល់មួយថ្ងៃផង ក្រោយពីក្រុមហ៊ុន Microsoft លាតត្រដាងនូវភាពងាយរងគ្រោះបំផុតមួយរបស់អ្នកប្រើ Windows អ្នកស្រាវជ្រាវផ្នែកសុវត្ថិភាពចេញផ្សាយ PoC Exploit ដែលពន្យល់ពីវិធីដែលអ្នកវាយប្រហារអាចកេងចំណេញពីកំហុស Windows CryptoAPI Spoofing ជាមួយនឹងការក្លែងបន្លំលើគេហទំព័រឬម៉ាស៊ីនមេណាមួយនៅលើអ៊ីនធឺណិត។ ព្រឹត្តិប័ត្រព័ត៌មានសន្តិសុខក្នុងខែមករារបស់ក្រុមហ៊ុន Microsoft នៅអង្គារបង្ហាញពីសារៈសំខាន់នៃភាពងាយរងគ្រោះ។ អត្ថបទចេញផ្សាយការធ្វើបច្ចុប្បន្នភាពសុវត្ថិភាពដើម្បីដោះស្រាយបញ្ហាភាពងាយរងគ្រោះ cryptographic ដែលកំពុងជះឥទ្ធិពលដល់ប្រព័ន្ធប្រតិបត្តិការវីនដូរបស់ខ្លួន។

នេះជាលើកទីមួយហើយដែល NSA បានរាយការណ៍ពីកំហុសទៅក្រុមហ៊ុន Microsoft ដែលនេះមិនដូចជាកំហុស Eternalblue SMB ដែលទីភ្នាក់ងារនេះរក្សាការសម្ងាត់យ៉ាងហោចណាស់រយៈពេល ៥ឆ្នាំហើយក្រោយមកកំហុសនោះបែកធ្លាយជាសាធារណៈបណ្តាលឱ្យ WannaCry រងការគម្រាមកំហែងក្នុងឆ្នាំ២០១៧ ។

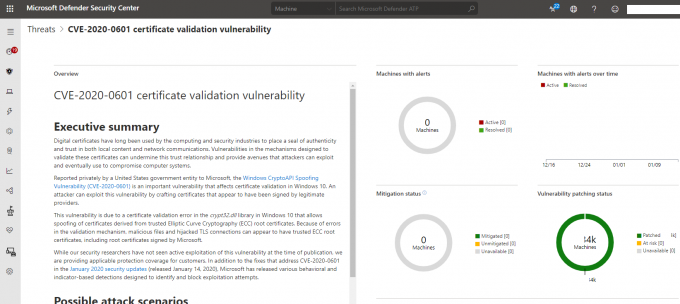

តើអ្វីដែលធ្វើអោយចំណុច CVE-២០២០-០៦០១ កាន់តែធ្ងន់ធ្ងរ?

-ភាពងាយរងគ្រោះមាននៅក្នុងវិធីដែល Windows CryptoAPI (Crypt32.dll) ផ្តល់សុពលភាពវិញ្ញាបនប័ត្រ Elliptic Curve Cryptography (ECC) ។

-ដោយសារចំណុខរងគ្រោះ CVE-២០២០-០៦០១ វាអាចបង្កើតហត្ថលេខាឌីជីថលក្លែងក្លាយបង្ហាញជាវិញ្ញាបនបត្រដែលអាចទុកចិត្តបាន។

-ការកេងប្រវ័ញ្ចជោគជ័យអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើការវាយប្រហារបាន និងឌីគ្រីបព័ត៌មានសម្ងាត់លើស្តីពីការភ្ជាប់របស់អ្នកប្រើប្រាស់ទៅនឹងកម្មវិធីដែលរងផលប៉ះពាល់។

“ដើមហេតុនៃភាពងាយរងគ្រោះគឺជាការអនុវត្តមិនត្រឹមត្រូវនៃ the Elliptic Curve Cryptography (ECC)នៅក្នុងកូដរបស់ក្រុមហ៊ុន Microsoft” ។ យោងតាមសម្តីរបស់អ្នកស្រាវជ្រាវផ្នែកសុវត្ថិភាពលោក Tal Be'ery ។ ECC ពឹងផ្អែកលើប៉ារ៉ាម៉ែត្រផ្សេងៗគ្នា។ ប៉ារ៉ាម៉ែត្រទាំងនេះត្រូវបានកំណត់ស្តង់ដារសម្រាប់ ECC ជាច្រើន។ ខណៈពេលដែលកំណែ Windows ងាយរងគ្រោះពិនិត្យមើលប៉ារ៉ាម៉ែត្រ ECC ចំនួនបី ហើយពួកគេបរាជ័យក្នុងការផ្ទៀងផ្ទាត់បារ៉ាម៉ែតទីបួនដែលគេស្គាល់ថាម៉ាស៊ីនបង្កើតចំណុចគោល (ហៅថា “G”) ។

ការបរាជ័យនេះគឺជាលទ្ធផលនៃការអនុវត្តរបស់ ECC ជាជាងគុណវិបត្តិ ឬចំណុចខ្សោយណាមួយនៅក្នុងក្បួន ECC។ ឥឡូវនេះ មានភ័ស្តុតាងមួយចំនួនបង្ហាញពីការកេងប្រវញ្ច័គំនិតដែលមាននៅលើ GitHub។ ការកេងប្រវ័ញ្ញដំបូងត្រូវ kudelskisecurity បោះពុម្ពផ្សាយ និងបង្ហាញ រួមជាមួយគេហទំព័រសាកល្បងសម្រាប់គោលបំណងផ្ទាល់ខ្លួន។ គេហទំព័រប្រើវិញ្ញាបនប័ត្រដែលត្រូវបានចុះហត្ថលេខាតាមរយៈការកេងប្រវ័ញ្ច។

អ្នកស្រាវជ្រាវសន្តិសុខម្នាក់ទៀតគឺលោក Saleem Rashid បានបង្កើតលេខកូដ POC ដើម្បីក្លែងបន្លំវិញ្ញាបនបត្រ TLS និងអនុញ្ញាតឱ្យអ្នកវាយប្រហារបង្កើតគេហទំព័រដែលមើលទៅដូចជាស្របច្បាប់។

ការធ្វើបច្ចុបប្បន្នភាព និងការជួសជុល

Windows Defender ទទួលបានការធ្វើបច្ចុប្បន្នភាពសម្រាប់ចាប់ការប៉ុនប៉ងកេងប្រវ័ញ្ច។ យោងតាមក្រុមហ៊ុន Microsoft ភាពងាយរងគ្រោះនេះប៉ះពាល់ដល់ប្រព័ន្ធប្រតិបត្តិការ Windows 10, Windows Server 2019 និងកំណែប្រព័ន្ធប្រតិបត្តិការ Windows Server 2016 ។

កម្មវិធីការពារប្រឆាំងមេរោគ Windows Defender រកឃើញឯកសារ w/crafted ដែលកេងចំណេញលើភាពងាយរងគ្រោះដែលមានសុពលភាពវិញ្ញាបនបត្រ៖

ការកេងប្រវ័ញ្ច: Win៣២ / CVE-2020-0601.A (ឯកសារ PE)

ការកេងប្រវ័ញ្ច: វីនដូ៣២/ CVE-2020-0601.B (ស្គ្រីប)

កម្មវិធីកំចាត់មេរោគដូចជា CrowdStrikedet រកឃើញការកេងប្រវ័ញ្ច CVE-2020-0601 និងបង្ហាញវិញ្ញាបនបត្រ, SHA-1 នៃវិញ្ញាបនប័ត្រព្យាបាទ និងប៉ារ៉ាម៉ែត្រECC ។ មានការរកឃើញហត្ថលេខារួចហើយដែលអាចរកបានពីអ្នកលក់កម្មវិធីសុវត្ថិភាព និងសូម្បីតែតាមរយៈកម្មវិធី Windows Event Manager ដូចជាមុខងារ CveEventWrite ។ ការជួសជុលនេះគឺជាមធ្យោបាយដ៏ទូលំទូលាយតែមួយគត់ដើម្បីកាត់បន្ថយហានិភ័យ។ វាត្រូវគេផ្ដល់អនុសាសន៍ឱ្យតំឡើងកម្មវិធីថ្មីបំផុតដូចវិធីខាងក្រោម៖ Update & Security → Windows Update → clicking ‘Check for updates on your PC’។