ក្រុមអ្នកស្រាវជ្រាវសុវត្ថិភាពតាមអ៊ីនធឺរណិតនៅថ្ងៃនេះបានបង្ហាញព័ត៌មានលំអិតអំពីភាពងាយរងគ្រោះ CPU ថ្មី ចំនួនពីរ ដែលអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារទាញយក cryptographic keys ការពារ នៅក្នុងបន្ទះឈីប TPM ដែលផលិតដោយក្រុមហ៊ុន STMicroelectronics ឬក្រុមហ៊ុន Intel TPMs ដែលមានមូលដ្ឋានលើ firmware-based។ Trusted Platform Module (TPM) គឺជាដំណោះស្រាយ ផ្នែកសុវត្ថិភាព firmware-based ឬ hardware ដែលត្រូវបានរចនាឡើងដើម្បីរក្សាទុក និងការពារ ព័ត៌មានរសើបពីអ្នកវាយប្រហារ ទោះបីជាប្រព័ន្ធប្រតិបត្តិការរបស់អ្នកត្រូវបានសម្របសម្រួលក៏ដោយ ។ បច្ចេកវិទ្យា TMP កំពុងត្រូវបានប្រើប្រាស់យ៉ាងទូលំទូលាយដោយកុំព្យូទ័រ desktop, laptop, servers, smartphones, and Internet of things (IoT) devices ដើម្បីការពារកូនសោអ៊ិនគ្រីប ពាក្យសម្ងាត់ និងវិញ្ញាបនប័ត្រឌីជីថល។

ហៅជារួមថា TPM-Fail ភាពងាយរងគ្រោះទាំងពីរដែលត្រូវបានរកឃើញដូចបានរៀបរាប់នៅខាង ក្រោមជួយបង្កើនការវាយប្រហារផ្នែក channel ដើម្បីរកសោកូនសោគ្រីប ដែលត្រូវបានគេគិតថាអាច នៅខាងក្នុងបន្ទះឈីបដោយសុវត្ថិភាព។

CVE-2019-11090: Intel fTPM vulnerabilities

CVE-2019-16863: STMicroelectronics TPM chip

យោងតាមអ្នកស្រាវជ្រាវប្រតិបត្តិការ elliptic curve signature operations លើ TPMs ពីក្រុមហ៊ុន ផលិតផ្សេងៗគ្នាងាយនឹងជួបបញ្ហានៃការលេចធ្លាយពេលវេលាដែលអាចនាំឱ្យមាន recovery នៃកូន សោឯកជនដោយវាស់ពេលវេលាប្រតិបត្តិនៃឧបករណ៍នៅ TPM ។ “សត្រូវដែលមានឯកសិទ្ធិអាចទាញយក OS kernel ដើម្បីអនុវត្តការវាស់វែងពេលវេលារបស់ TPM បានត្រឹមត្រូវ ដូច្នេះវាអាចរកឃើញ និងកេងចំណេញពីភាពងាយរងគ្រោះនៃពេលវេលាក្នុងការអនុវត្ត កូដគ្រីបដែលកំពុងដំណើរការនៅក្នុង TPM”។ “វាជាការវាយប្រហារជាក់ស្តែង។ សត្រូវក្នុងតំបន់អាច រកឃើញកូនសោ ECDSA ពី Intel fTPM ក្នុងរយៈពេល ៤-២០ នាទីអាស្រ័យលើកំរិតចូលដំណើរការ” ។

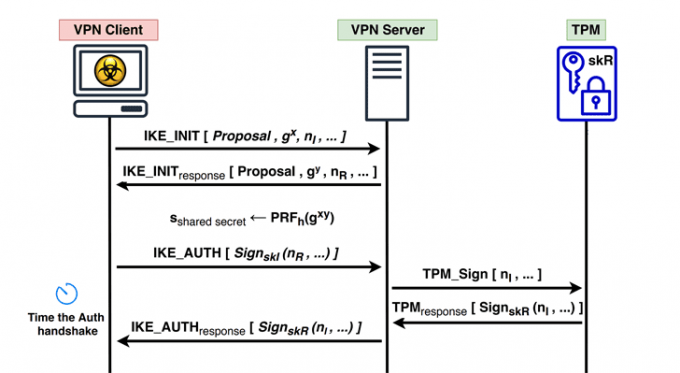

ក្នុងនាមជា proof of concept (កូដនៅលើ GitHub) អ្នកស្រាវជ្រាវបានសាកល្បង និងគ្រប់គ្រងដើម្បី រកសោ ECDSA ចំនួន ២៥៦ ប៊ីត និង ECSchnorr private keys ដោយប្រមូល signature timing data ដោយគ្មានសិទ្ធិរដ្ឋបាល។ “លើសពីនេះទៀតយើងបានគ្រប់គ្រងដើម្បីរកឃើញកូនសោ ECDSA ពី ម៉ាស៊ីនមេ fTPM ដែលដំណើរការកម្មវិធី StrongSwan VPN លើបណ្តាញសំលេងរំខាន noisy network ដូចដែលបានវាស់ដោយអតិថិជន”។

“នៅក្នុងការវាយប្រហារនេះអតិថិជនពីចម្ងាយរកឃើញកូនសោផ្ទៀងផ្ទាត់ភាពឯកជនឯកជនរបស់ ម៉ាស៊ីនមេដោយកំណត់ពេលត្រឹមតែការចាប់យកការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវចំនួន ៤៥.០០០ នាក់តាម រយៈការភ្ជាប់បណ្តាញ”។ “ការពិតដែលថាការវាយប្រហារពីចម្ងាយអាចទាញយកកូនសោពីឧបករណ៍ TPM ដែលត្រូវបានបញ្ជាក់ថា មានសុវត្ថិភាពប្រឆាំងនឹងការលេចធ្លាយផ្នែកខាង channel បង្ហាញពី តម្រូវការដើម្បីវាយតម្លៃឡើងវិញនូវការវាយប្រហារពីចម្ងាយលើការអនុវត្ត cryptographic”។

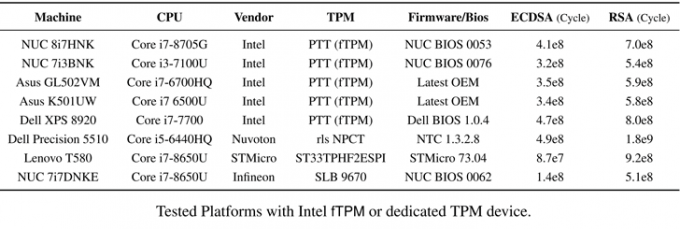

នៅពេលរកឃើញមកវិញអ្នកវាយប្រហារអាចប្រើ stolen keys ដើម្បីបង្កើតហត្ថលេខាឌីជីថលលួច ឬ ផ្លាស់ប្តូរព័ត៌មានដែលបានអ៊ិនគ្រីប និងចៀសវៀងពីលក្ខណៈពិសេសនៃប្រព័ន្ធសុវត្ថិភាព OS ឬកម្មវិធី សម្របសម្រួលដែលពឹងផ្អែកលើភាពត្រឹមត្រូវនៃ integrity of the keys។ ក្រុមហ៊ុន Intel fTPM ដែល ងាយរងគ្រោះត្រូវបានប្រើដោយក្រុមហ៊ុនផលិតកុំព្យូទ័រ និងកុំព្យូទ័រយួរដៃជាច្រើនរួមមានក្រុមហ៊ុន Lenovo ក្រុមហ៊ុន Dell និងក្រុមហ៊ុន HP។ ក្រៅពីនេះអ្នកស្រាវជ្រាវក៏បានសាកល្បងដំណោះស្រាយ TMP ដែលផលិតដោយ Infineon និង Nuvoton ហើយបានរកឃើញថាពួកគេងាយរងគ្រោះពីបញ្ហា លេចធ្លាយពេលវេលាមិនប្រតិបត្តិថេរ non-constant execution timing leakage issues។ ក្រុមអ្នកស្រាវជ្រាវបានរាយការណ៍ពីការរកឃើញរបស់ពួកគេទៅក្រុមហ៊ុន Intel និងក្រុមហ៊ុន STMicroelectronics នៅខែកុម្ភះឆ្នាំនេះ ហើយក្រុមហ៊ុនទើបតែចេញរបាយការណ៍បច្ចុប្បន្នភាពស្តីពី ផលិតផលដែលរងផលប៉ះពាល់។