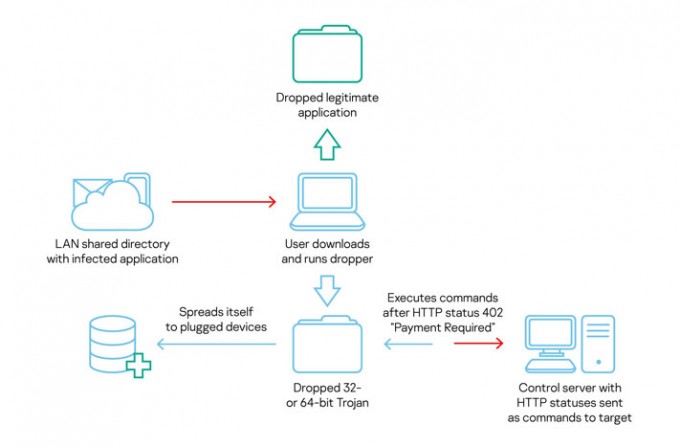

ជំនាន់ថ្មីនៃមេរោគ COMpfun (RAT) ត្រូវរកឃើញថាមានប្រើកូដ HTTP ដើម្បីបញ្ជាទៅកាន់ប្រព័ន្ធ ដើម្បីប្រឆាំងនឹងអង្គការទូតនៅអ៊ឺរ៉ុបនៅពេលថ្មីៗនេះ។ ក្រុមអ្នកស្រាវជ្រាវ Turla APT របស់រុស្ស៊ីជាទូទៅវាយប្រហារទៅលើស្ថាប័នជាច្រើនរួមមាន៖ រដ្ឋាភិបាល ស្ថានទូត ទាហាន អប់រំ ស្រាវជ្រាវ និង ក្រុមហ៊ុនឱសថ។ បន្ថែមលើមុខងារជា RAT ដែលអាចចាប់យក keystrokes, screenshots, and exfiltrating sensitive data មេរោគ COMpfun អាច removed USB device ដែលភ្ជាប់និងឆ្លងមេរោគ និងទទួលយក commands បញ្ជាពីអ្នកវាយប្រហារ នៅក្នុងទម្រង់ HTTP status codes។

អ្នកស្រាវជ្រាវនិយាយថា “យើងសង្កេតឃើញថាមានប្រើ C2 communication protocol នៅក្នុង HTTP status code (check IETF RFC 7231, 6585, 4918)”។ “HTTP status code (422-429) មួយចំនួនពី Client Error class បណ្តាលឱ្យមេរោគ Trojan ដឹងពីដំណើរការអ្នកប្រើប្រាស់។ បន្ទាប់ពីម៉ាស៊ីនមេផ្ញើ សារ ”ទាមទារការទូរទាត់” (402) អ្នកប្រើប្រាស់ទទួល commands ដំណើរការ។” HTTP Status code គឺជាការឆ្លើយតបនឹងបញ្ហាដោយម៉ាស៊ីនមេទៅកាន់ការទាមទាររបស់អ្នកប្រើ។ ការចេញបញ្ជាក្នុងទម្រង់ជា status codes គឺជាគំនិតនៃការបន្លំខ្លួនពីការរកឃើញនៃការល្បាតរបស់ scanning internet traffic។

ក្រុមអ្នកស្រាវជ្រាវ Kaspersky សន្និដ្ឋានថា “អ្នកបញ្ជាមេរោគមានគោលដៅផ្តោតលើក្រុមអង្គការទូត និងការសុំទិដ្ឋាការ ដែលរក្សាទុកនៅក្នុង directory shared ដែលមាននៅក្នុង local network ដែលជាកន្លែងដំបូងនៃការឆ្លងមេរោគ។” ការរួមបញ្ចូលគ្នានៃគំនិត និងសមត្ថភាពរបស់អ្នកវាយប្រហារឆ្ពោះទៅកាន់គោលដៅ នឹងធ្វើឱ្យ COMpfun ក្លាយទៅជាក្រុមខ្លាំងមួយ ដែលគួរឱ្យព្រួយបារម្ភ៕