ក្រុមហេគឃ័រចិនមួយក្រុមដែលធ្វើសកម្មភាពចារកម្មនយោបាយទីក្រុងប៉េកាំងត្រូវបានគេរកឃើញថាបានផ្តោតលើក្រុមហ៊ុនទូរគមនាគមន៍ជាមួយនឹងបំណែកមេរោគថ្មីមួយដែលត្រូវបានរចនាឡើងដើម្បីធ្វើចារកម្មលើសារដែលបានផ្ញើ ឬទទួលដោយបុគ្គល។ មេរោគ “MessageTap” គឺមានទិន្នន័យ 64-bit ELF ដែលថ្មីៗនេះត្រូវបានគេរកឃើញតំឡើងនៅលើ Linux short message service center (SMSC) ដែលមានមូលដ្ឋានលើលីនុចរបស់ក្រុមហ៊ុនទូរគមនាគមន៍មិនបញ្ចេញឈ្មោះ។ យោងតាម របាយការណ៍ដែលចេញផ្សាយដោយក្រុមហ៊ុន FireEye's Mandiant របស់ក្រុមហ៊ុន FireEye មេរោគ MessageTap ត្រូវបានបង្កើត និងប្រើប្រាស់ដោយ APT41 ដែលជាក្រុម hacking ចិនដ៏ល្បីល្បាញ ដែលអនុវត្តប្រតិបត្តិការចារកម្មដែលឧបត្ថម្ភដោយរដ្ឋ ហើយក៏ត្រូវបានរកឃើញថាពាក់ព័ន្ធនឹងការវាយ ប្រហារផ្នែកហិរញ្ញវត្ថុផងដែរ។

នៅក្នុងបណ្តាញទូរស័ព្ទចល័ត SMSC server ដើរតួជាសេវាកម្មកណ្តាលដែលទទួលខុសត្រូវក្នុងការ គ្រប់គ្រងប្រតិបត្តិការសារ SMS ដោយបញ្ជូនសាររវាងអ្នកផ្ញើ និងអ្នកទទួល។ ដោយសារសារ SMSes មិនត្រូវបានគេរចនាឡើងដើម្បីដាក់លេខកូដ ឬបញ្ជូន ឬក៏នៅលើម៉ាស៊ីនមេទូរគមនាគមន៍ឡើយ។

តើកម្មវិធី MessageTap Malware ដំណើរការយ៉ាងដូចម្តេច?

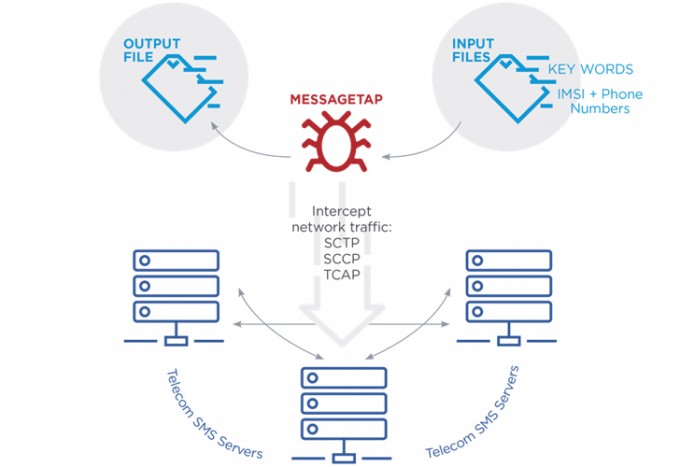

MessageTap ប្រើ libpcap library ដើម្បីត្រួតពិនិត្យរាល់សារ SMS traffic ទាំងអស់ ហើយបន្ទាប់មក វិភាគលើខ្លឹមសារនៃសារនីមួយៗដើម្បីកំណត់ IMSI និងលេខទូរស័ព្ទរបស់អ្នកផ្ញើ និងអ្នកទទួល។

យោងតាមអ្នកស្រាវជ្រាវបានឲ្យដឹងថាពួកហេគឃរ័បានបង្កើតកម្មវិធី MessageTap ដើម្បីត្រង និង save សារទុក៖

sent or received by specific phone numbers,

containing certain keywords, or

with specific IMSI numbers.

ចំពោះបញ្ហានេះ MessageTap ពឹងផ្អែកលើឯកសារកំណត់រចនាសម្ព័ន្ធចំនួនពីរដែលផ្តល់ដោយអ្នក វាយប្រហារ keyword_parm.txt និង parm.txt ដែលមានបញ្ជីលេខទូរស័ព្ទគោលដៅលេខ IMSI និង keyword ភ្ជាប់ទៅនឹងបុគ្គលដែលមានចំណាប់អារម្មណ៍ខ្ពស់ចំពោះសេវាកម្មស៊ើបការណ៍សម្ងាត់ចិន។ អ្នកស្រាវជ្រាវបាននិយាយនៅក្នុងរបាយការណ៍របស់ខ្លួនថា “ ឯកសារទាំងពីរត្រូវបានលុបចេញពី disk នៅពេលឯកសារកំណត់រចនាសម្ព័ន្ធត្រូវបានអាន និង load ទៅក្នុង memory។ បន្ទាប់ពី loading the keyword and phone data files, MESSAGETAP ចាប់ផ្តើមត្រួតពិនិត្យរាល់បណ្តាញភ្ជាប់ទៅ និងមក ពីម៉ាស៊ីនមេ”។ ទិន្នន័យនៅក្នុង keyword_parm.txt មានផ្ទុកនូវចំណាប់អារម្មណ៍នៃភូមិសាស្ត្រ នយោបាយចំពោះការប្រមូលព័ត៌មានសម្ងាត់របស់ចិន។ ប្រសិនបើវារកឃើញសារផ្ញើសារជាអក្សរដែលគួរឱ្យចាប់អារម្មណ៍នោះមេរោគ XORs មាតិការបស់វា ហើយ save ទៅឯកសារ CSV files សម្រាប់ការលួចនៅពេលក្រោយដោយអ្នកគំរាមកំហែង។

យោងតាមអ្នកស្រាវជ្រាវ “ហានិភ័យនៃទិន្នន័យដែលមិនបានអ៊ិនគ្រីបត្រូវបានស្ទាក់ចាប់ស្រទាប់ជាច្រើននៅខ្សែសង្វាក់ទំនាក់ ទំនងរបស់ពួកគេ cellular communication chain” គឺមានសារៈសំខាន់ជាពិសេសសម្រាប់បុគ្គលដែល មានគោលដៅខ្ពស់ highly targeted ដូចជាអ្នកប្រឆាំង អ្នកកាសែត និងមន្ត្រីដែលគ្រប់គ្រងព័ត៌មាន ដែលងាយរងគ្រោះ។ ក្រៅពីនេះក្រុម hacking APT41 ក៏ត្រូវបានគេរកឃើញដែរថា បានលួចយក ព័ត៌មានលំអិតនៃការហៅចូល (CDR) ដែលត្រូវគ្នានឹងបុគ្គលជនជាប់ចោទជាន់ខ្ពស់ក្នុងកំឡុងពេល ការលុកលុយដូចគ្នានេះដែលបង្ហាញពី metadata នៃការហៅ រាប់បញ្ចូលទាំងពេលវេលានៃការហៅ រយៈពេល និងប្រភព និងលេខទូរសព្ទគោលដៅ។ ក្រុមហេគឃ័រចិនផ្តោតលើក្រុមហ៊ុនទូរគមនាគមន៍មិនមែនជារឿងថ្មីទេ។ នៅក្នុងឆ្នាំនេះក្រុម hacking APT41 បានផ្តោតលើអង្គភាពទូរគមនាគមន៍យ៉ាងហោចណាស់ចំនួន ៤ ហើយក្រុមដែលគាំទ្រដោយ រដ្ឋ ដែលសង្ស័យថាចិនក៏បានសង្កេតឃើញមានការវាយប្រហារទៅលើអង្គការទូរគមនាគមន៍ចំនួន ៤ បន្ថែមទៀត។ យោងទៅតាមអ្នកស្រាវជ្រាវរបស់ FireEye និន្នាការនេះនឹងបន្ត ហើយយុទ្ធនាការ បែបនេះនឹងត្រូវបានរកឃើញក្នុងពេលឆាប់ៗនេះ ហើយដូច្នេះដើម្បីកាត់បន្ថយកម្រិតនៃហានិភ័យ អង្គការគោលដៅគួរតែពិចារណាដាក់ពង្រាយកម្មវិធីទំនាក់ទំនងសមស្រប appropriate communication program ដែលពង្រឹងការអ៊ិនគ្រីបដល់ចុង end-to-end encryption។