ក្រុមស៊ើបអង្កេត APT33 (Elfin) ដែលគេស្គាល់ថាតាមដានផ្ដោតសំខាន់លើបណ្តាញសាជីវកម្ម កំណត់ទីតាំងរបស់ខ្លួនដោយផ្តោតទៅលើអង្គការផ្សេងៗនៅក្នុងប្រទេសអារ៉ាប៊ីសាអ៊ូឌីត និង អាមេរិកតាមរយៈការបញ្ជូនមេរោគទៅក្នុងប្រព័ន្ធរបស់ពួកគេ។ ក្រុមហេគឃរ័ រាយការណ៍ថា សម្រុះសម្រួលប្រហែល 50 អង្គការនៅតាមបណ្តាប្រទេសនានាចាប់តាំងពីឆ្នាំ 2015 មករហូតមកដល់ ពេលនេះអ្នកវាយប្រហាររបស់ខ្លួនធ្វើការចរចាជាមួយគោលដៅជាច្រើនរួមមានរដ្ឋាភិបាលរួមជា មួយសមាគមក្នុងការស្រាវជ្រាវ គីមី វិស្វកម្ម ផលិតកម្ម ពិគ្រោះយោបល់ហិរញ្ញវត្ថុ ទូរគមនាគមន៍ និង ជាច្រើនទៀតលើវិស័យផ្សេងទៀត។

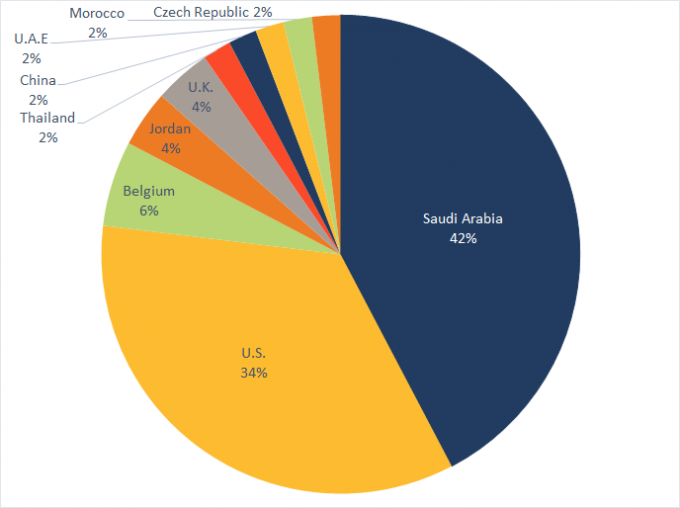

cybercriminals វិភាគរកតំបន់ការពារនៃគោលដៅជាក់លាក់ មួយហើយក្រោយមកប្រើវាសម្រាប់ទាំងពាក្យបញ្ជានិងការគ្រប់គ្រងឬការវាយប្រហារពពួក malware ប្រសិនបើគេហទំព័រនេះនឹងត្រូវបំផ្លាញប្រកបដោយប្រសិទ្ធិភាព។ ទោះបីជាការពិតដែលថាការ ប្រមូលផ្ដុំនេះផ្តោតជាមូលដ្ឋានលើអារ៉ាប់ប៊ីសាអូឌីតជាមួយនឹងការវាយប្រហារ 42% ចាប់តាំងពីឆ្នាំ 2016 ហើយវាសម្របសម្រួលអង្គការចំនួន 18 នៅក្នុងសហរដ្ឋអាមេរិកតែមួយគត់ក្នុងរយៈពេល ប៉ុន្មានឆ្នាំចុងក្រោយនេះ។ ក្នុងករណីណាក៏ដោយសម្រាប់ស្ថានភាពនេះ Elfin ផ្តោតលើអង្គការដូចជា វិស្វកម្ម គីមី ស្រាវជ្រាវ ថាមពល ហិរញ្ញវត្ថុ IT និងវិស័យថែទាំសុខភាពនៅសហរដ្ឋអាមេរិកតែមួយ។

ក្នុងអំឡុងពេលនៃការវាយប្រហារនេះ Elfin ត្រូវគេនិយាយថាប្រើឧបករណ៍ hacking ប្រភព កូដបើកចំហ custom malware និង commodity malware ដើម្បីសម្រុះសម្រួលគោលដៅផ្សេងៗ។ Elfin Adept ប្រើប្រាស់ឧបករណ៍ចារកម្មដែលអាចចូលដោយបើកចំហជាច្រើនរួមទាំង:

LaZagne (SecurityRisk.Laagne): ឧបករណ៍ចូល / ចូលពាក្យសម្ងាត់

Mimikatz (Hacktool.Mimikatz): ឧបករណ៍រចនាឡើងដើម្បីលួចព័ត៌មានអត្តសញ្ញាណ

Gpppassword: ឧបករណ៍ដែលប្រើដើម្បីទទួលនិងឌិគ្រីបពាក្យសំងាត់គោលនយោបាយក្រុម

(GPP) SniffPass (SniffPass): ឧបករណ៍រចនាឡើងដើម្បីលួចយកលេខសំងាត់ដោយហាម ចរាចរបណ្តាញ

លើសពីនេះទៀតឧបករណ៍ commodity malware ជាច្រើនប្រើសម្រាប់ការវាយប្រហារទាំងនេះហើយ មេរោគអាចចូលដំណើរការសម្រាប់ការទិញនៅឌីជីថល underground រួមទាំង:

DarkComet (Backdoor.Breut)

Quasar RAT (Trojan.Quasar)

NanoCore (Trojan.Nancrat)

Pupy RAT (Backdoor.Patpoopy)

NetWeird (Trojan.Netweird.B

ក្រៅពីនេះគ្រួសារ custom malware រួមបញ្ចូល Notestuk (Backdoor.Notestuk) ដែលជាមេរោគក្នុង គោលបំណងដើម្បីចូលទៅ backdoor និងការប្រមូលផ្តុំទិន្នន័យ Stonedrill (Trojan.Stonedrill) ដែល ជាគ្រឿងការពារផ្ទាល់ខ្លួនដែលបំពាក់សម្រាប់បើកអត្ថបទទីពីរនៅលើកុំព្យូទ័រដែលមានមេរោគ និង ទាញយកកំណត់ត្រាបន្ថែម។