ក្រុមអ្នកស្រាវជ្រាវរកឃើញមេរោគស្មុគស្មាញថ្មីមានឈ្មោះថា Retefe។ វាកំណត់គោលដៅ លើអ្នកប្រើប្រាស់ប្រព័ន្ធប្រតិបត្តិការWindows និង Mac លើប្រព័ន្ធអ៊ីនធឺណិតតាមរយៈប្រព័ន្ធ .Retefe malware ដំបូងបង្អស់ដែលបង្ហាញខ្លួនក្នុងឆ្នាំ២០១៨។ ចាប់តាំងពីពេលនោះមកវា វាយប្រហារផ្តោតលើជនរងគ្រោះដែលរស់ក្នុងប្រទេសជាច្រើនរួមមានប្រទេសស្វីស និងអាល្លឺម៉ង់ ជាពិសេសមេរោគមួយចំនួនដែលប្រើ Tor សម្រាប់អ៊ិនគ្រីបមេរោគដោយប្រើប្រូកស៊ី។

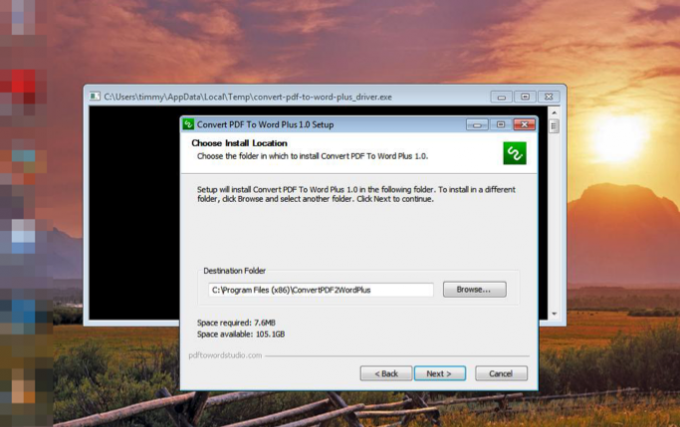

គេហៅវាថា Stunnel លើម៉ាស៊ីនបម្រើ C2 ដែលបន្ថែមមុខងារបម្លែង TLS ទៅលើប្រព័ន្ធមេរោគ ដែលគ្មានការផ្លាស់ប្តូរកូដរបស់កម្មវិធី។ អ្នកសរសេរកម្មវិធីមេរោគបំពានលើកម្មវិធីមានឈ្មោះថា “Convert PDF to Word Plus 1.0” និងបន្ថែមស្គ្រីប python ដែលអាចប្រតិបត្តិ និងរក្សាទុកម៉ាស៊ីនវេចខ្ចប់ UPX ។ អ្នកស្រាវជ្រាវរកឃើញកម្មវិធី shareware ដែល រងការបំពានក្នុងឃ្លាំងផ្ទុកសាធារណៈ ដែលត្រូវគេសម្របសម្រួល។

ដំណើរការឆ្លងមេរោគ

ដំបូងជនរងគ្រោះបើកដំណើរការឯកសារ។ វាសរសេរឯកសារពីរផ្សេងគ្នា (convert-pdf-to-word plus.exe និង convert-pdf-to-word-plus_driver.exe) នៅក្នុងម៉ាស៊ីនរបស់ជនរងគ្រោះទៅក្នុងថត% TEMP% និងប្រតិបត្តិមេរោគ។ អ្នកស្រាវជ្រាវជឿថា ការបម្លែង pdf -to-word-plus.exe គឺជាកម្មវិធីដម្លើងស្របច្បាប់សម្រាប់កម្មវិធី ” convert-pdf-to-word-plus.exe ទៅជា“Convert PDF to Word Plus” ហើយវាទទួលប្រតិបត្តិជាក្លែងបន្លំ។ ក្នុងករណីនេះ Convert-pdf-to-word-plus_driver.exe ត្រូវគេថាជាកម្មវិធីព្យាបាទដែលទម្លាក់ និងទាញយកឯកសារ Zip ហើយនឹង stunnel ពីកញ្ចប់របស់ខ្លួនហើយក្រោយមកវាធ្វើការឌិគ្រីប និងប្រតិបត្តិកូដ JavaScript Retefe ។

ក្រុមអ្នកស្រាវជ្រាវសង្កេតឃើញថា មេរោគ Retefe ត្រូវគេបញ្ជូនតាមរយៈឧបករណ៍ផ្ទុកផ្សែងតាមរយៈកញ្ចប់ភ្ជាប់វត្ថុនិងការបង្កប់ (OLE) ។ យោងទៅតាមភស្តុតាងបង្ហាញថា ចំណុចនៃការស្រាវជ្រាវមិនទាន់មានភាពច្បាស់ថា ហេតុអ្វីជាអ្នកនិ ពន្ធមេរោគ Retefe មិនប្រើ Tor ក្នុង stunnel ។ទោះជាយ៉ាងណាក៏ដោយគេសង្ស័យថាការប្រើផ្លូវរូងក្រោយដោយមិនប្រើ Tor មានការតភ្ជាប់ដែលមានសុវត្ថិភាពជាងពីព្រោះវាលុបបំបាត់លទ្ធភាពការជ្រៀតចែងលើ hops រវាងថ្នាំង Tor ។ Tor ក៏ជាមូលហេតុការរំខាន ដូច្នេះវាផ្តល់ ភាពងាយស្រួលក្នុងការរកឃើញជាងប្រើ stunnel ដែលបង្ហាញការភ្ជាប់ SSL ខាងក្រៅណាមួយផ្សេងទៀត។

យុទ្ធនាការនោះផ្តោតលើម៉ាស៊ីនមេរបស់ Windows ប៉ុន្តែយុទ្ធនាការបច្ចុប្បន្នផ្ដោតទៅលើម៉ាក្រូដោយប្រើប្រាស់កំណែកម្មវិធី Adobe Installer ក្លែងក្លាយដែលចុះហត្ថលេខារបស់អ្នកអភិវឌ្ឍន៍ដើម្បីផ្តល់នូវឱកាសចំពោះការបង់ប្រាក់របស់ពួកគេ។ តាមរយៈ ការប្រើប្រព័ន្ធចុះហត្ថលេខា ភ្នាក់ងារព្យាយាមបញ្ចៀសកម្មវិធីសុពលភាព GateKeeper ខាងក្នុង macOS ដែលអាចពិនិត្យមើលថា តើកម្មវិធីទទួលការចុះហត្ថលេខាដោយទទួលវិញ្ញាបនបត្រពីអ្នកអភិវឌ្ឍន៍ដែលត្រឹមត្រូវមុនពេលដំណើរការ។ “

Retefe មានភាពមិន ធម្មតាក្នុងការប្រើប្រាស់ប្រូកស៊ីដើម្បីប្តូរទិសជនរងគ្រោះលើទំព័រធនាគារក្លែងក្លាយសម្រាប់ការលួចព័ត៌មានសម្ងាត់ជំនួសឱ្យការប្រើប្រាស់អ៊ិនធឺណិតក្នុងការវាយប្រហារដោយប្រើ Trojans.Liveware លើផ្នែកហិរញ្ញវត្ថុ។ អ្នកសរសេរកម្មវិធីកំចាត់មេរោគកំពុងអភិវឌ្ឍន៍មេរោគជាមួយដោយប្រើបច្ចេកទេសច្នៃប្រឌិតថ្មី ចម្លងទៅកាន់គោលដៅ និងលួចព័ត៌មានផ្ទាល់ខ្លួន និងហិរញ្ញវត្ថុជាច្រើន។