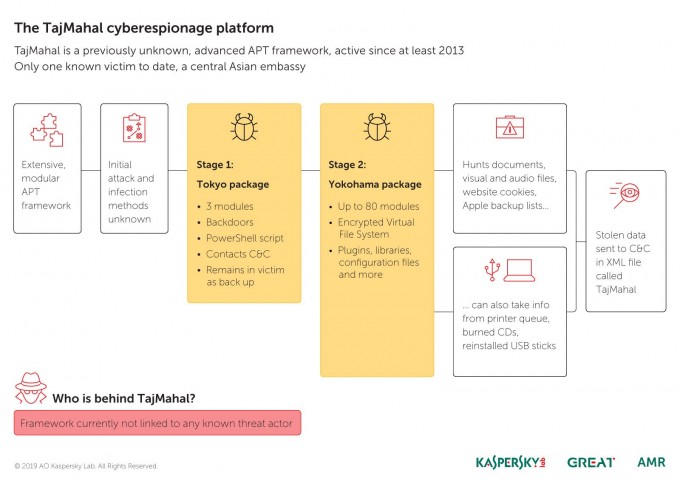

ក្រុមអ្នកស្រាវជ្រាវខាងសន្ដិសុខបង្ហាញពីអត្ថិភាពនៃក្របខណ្ឌចារកម្មដ៏ទំនើបមួយដែលដំណើរការយ៉ាងហោចណាស់រយៈពេល ៥ឆ្នាំមកហើយ ប៉ុន្តែនៅតែមិនមានការវិវឌ្ឍន៍រហូតមកដល់ពេលថ្មីៗនេះ។វាត្រូវគេដាក់ឈ្មោះថា TajMahal ដោយក្រុមអ្នកស្រាវជ្រាវនៅឯ Kaspersky Lab ជាក្របខ័ណ្ឌ APT ដែលជាប្រអប់ឧបករណ៍ពពួក malware ដែលមានមូលដ្ឋានគ្រឹះខ្ពស់ដែលមិនត្រឹមតែគាំទ្រដល់កម្មវិធីជំនួយដែលមានគំនិតអាក្រក់ជាច្រើនសម្រាប់ប្រតិបត្តិការចារកម្មដាច់ដោយឡែកនោះទេ ប៉ុន្តែក៏រាប់បញ្ចូលទាំងល្បិចដែលមិនធ្លាប់មានពីមុនមកនិងមិនច្បាស់លាស់។

Kaspersky ដាក់ឈ្មោះគ្រោងការណ៍នេះថា Taj Mahal ដែលជាវត្ថុអច្ឆរិយទាំងប្រាំពីរនៃពិភពលោកដែលមានទីតាំងនៅប្រទេសឥណ្ឌា។ មិនមែនដោយសារតែគេរកឃើញទំនាក់ទំនងរវាងមេរោគនិងប្រទេសនោះទេ ប៉ុន្តែដោយសារតែទិន្នន័យដែលលួចត្រូវបញ្ជូនទៅម៉ាស៊ីនបម្រើ C & C របស់អ្នកវាយប្រហារនៅក្នុងឯកសារ XML ឈ្មោះ Taj Mahal ។

ប្រអប់ឧបករណ៍ Tajamahal ត្រូវរកឃើញដំបូងបង្អស់ដោយក្រុមអ្នកស្រាវជ្រាវសន្តិសុខកាលពីចុងឆ្នាំមុននៅពេលដែលពួក Hacker ប្រើវាដើម្បីឈ្លបយកការណ៍លើកុំព្យូទ័រដែលជាអង្គភាពទូតដែលជារបស់ប្រទេសអាស៊ីកណ្តាលដែលមានសញ្ជាតិនិងទីតាំងដែលមិនត្រូវបង្ហាញ។

ទោះបីជាយ៉ាងណាក៏ដោយ សំណាកមេរោគដែលត្រូវពិនិត្យដោយក្រុមអ្នកស្រាវជ្រាវណែនាំថាក្រុម cyberespionage នៅពីក្រោយការវាយប្រហារនេះធ្វើសកម្មភាពយ៉ាងហោចណាស់ចាប់តាំងពីខែសីហា ឆ្នាំ២០១៤ ។គ្រោងការណ៍ TajMahal មានកញ្ចប់សំខាន់ពីរគឺ “Tokyo” និង “Yokohama” ដែលរួមគ្នាមានម៉ូឌុលដែលខុសៗគ្នាជាង ៨០ប្រភេទដែលយោងទៅតាមអ្នកស្រាវជ្រាវគឺជាកម្មវិធីជំនួយមួយក្នុងចំណោមកម្មវិធីជំនួយច្រើនបំផុតដែលមិនធ្លាប់មានសម្រាប់ឧបករណ៍ APT ។

ក្រុមអ្នកស្រាវជ្រាវនិយាយថា “វារួមបញ្ចូលទាំង Backdoor, កម្មវិធីផ្ទុកទិន្នន័យ, អ្នករៀបចំចរន្តអគ្គិសនី, អ្នកទំនាក់ទំនង C2, ឧបករណ៍ថតសម្លេង, keyloggers, អេក្រង់និងកាមេរ៉ាថតរូប, ឯកសារនិងលេខកូដសម្ងាត់, និងលិបិក្រមឯកសារផ្ទាល់របស់ម៉ាស៊ីនរងគ្រោះ” ។

ក្រុមអ្នកស្រាវជ្រាវមិនទាន់រកឃើញពីរបៀបដែល TajMahal ចម្លងទៅគោលដៅរបស់ខ្លួននៅកន្លែងដំបូងនោះទេ ប៉ុន្តែពួកគេបង្ហាញថានៅពេលដែលឆ្លងមេរោគ ដំណាក់កាលចម្លងមេរោគទីមួយរបស់ Tokyo ត្រូវទាញយកនៅលើម៉ាស៊ីនគោលដៅដែលបន្ទាប់មកបញ្ជូនមេរោគ Yokohama ដំណាក់កាលទីពីរដែលមានមុខងារពេញលេញ។

Yokohama ផ្ទុកម៉ូឌុលព្យាបាទនៅក្នុងប្រព័ន្ធឯកសារនិម្មិតដែលអ៊ិនគ្រីបរបស់វាដែលអនុញ្ញាតឱ្យមេរោគអាច:

log keystrokes

លួចខូឃីស៍និងទិន្នន័យរបស់កម្មវិធីរុករករួមទាំងការបម្រុងទុកសម្រាប់ឧបករណ៍ចល័តរបស់ក្រុមហ៊ុន Apple

ថតសម្លេងនិងថតរូបនៃការហៅ VoIP

លួចរូបភាពស៊ីឌីដែលសរសេរ,

លួចឯកសារដែលផ្ញើទៅម៉ាស៊ីនបោះពុម្ព។

ក្រៅពីសមត្ថភាពចារបុរសធម្មតា មេរោគនេះក៏រួមបញ្ចូលនូវលក្ខណៈពិសេសដែលមានលក្ខណៈពិសេសជាច្រើនទៀតដូចជាការស្នើសុំលួចឯកសារជាក់លាក់ពី USB ដែលធ្លាប់ភ្ជាប់ពីមុន។ ដូច្នេះពេលក្រោយនៅពេលដែល USB ត្រូវភ្ជាប់ទៅនឹងកុំព្យូទ័រដែលមានមេរោគ នោះឯកសារនឹងត្រូវលួច។

ទោះបីជាអ្នកស្រាវជ្រាវរកឃើញជនរងគ្រោះ TajMahal តែម្នាក់ ប៉ុន្តែផ្តល់នូវភាពទាន់សម័យរបស់ក្របខ័ណ្ឌនេះ ពួកគេជឿជាក់ថាមានជនរងគ្រោះផ្សេងទៀតដែលមិនទាន់ត្រូវរកឃើញ។Kaspersky និយាយថា “រហូតមកដល់ពេលនេះយើងរកឃើញជនរងគ្រោះម្នាក់ដោយផ្អែកទៅលើ telemetry របស់យើង” ។”ទ្រឹស្តីនេះត្រូវពង្រឹងដោយការពិតដែលថាយើងមិនអាចមើលឃើញថាតើឯកសារណាមួយនៅក្នុង VFS ត្រូវប្រើដោយមេរោគនេះ ដោយបើកទ្វារលទ្ធភាពនៃកំណែបន្ថែមនៃមេរោគដែលមិនទាន់ត្រូវរកឃើញនោះទេ” ។