ក្រុមអ្នកជំនាញការខាងប្រព័ន្ធអ៊ីនធឺរណិតសុទ្ធតែមានគំនិតដូចគ្នា – ការវាយប្រហារតាមអ៊ីនធឺរណិតនឹងកាន់តែរីករាលដាលថែមទៀត ហើយពួកគេនឹងបន្តគំរាមកំហែងយ៉ាងធ្ងន់ធ្ងរប្រឆាំងនឹងអ្នកប្រើប្រាស់បច្ចេកវិទ្យាទាំងអស់។ជាពិសេសអាជីវកម្មក្លាយជាគោលដៅចម្បងសម្រាប់ឧក្រិដ្ឋកម្មតាមអ៊ីនធឺរណិតដោយសារតែធម្មជាតិនៃទិន្នន័យនិងព័ត៌មានដែលពួកគេដំណើរការនិងការរក្សាទុក។

ក្នុងឆ្នាំ២០១៨ ឃើញការរំលោភបំពានលើទិន្នន័យជាច្រើនដែលផ្ដោតលើសហគ្រាសធំៗដែលបណ្តាលឱ្យលួចទិន្នន័យផ្ទាល់ខ្លួននិងហិរញ្ញវត្ថុរបស់អតិថិជនរាប់លាននាក់។ជនរងគ្រោះដែលធ្លាក់លើវាយប្រហារតាមអ៊ីនធឺរណិតអាចធ្វើឱ្យមានបញ្ហាផ្នែកហិរញ្ញវត្ថុធំៗដល់អាជីវកម្មព្រោះតម្លៃនៃការវាយប្រហារកើនឡើងរហូតដល់ ១,១លានដុល្លារជាមធ្យម។ វាអាចធ្វើឱ្យខូចខាតដល់អាជីវកម្មខ្នាតតូចនិងមធ្យម។

៦០ភាគរយនៃប្រតិបត្ដិការតូចជាងនេះបិតក្នុងរយៈពេលប្រាំមួយខែបន្ទាប់ពីការបរាជ័យក្នុងការងើបឡើងវិញពីការវាយប្រហារតាមអ៊ីនធឺរណិត។ ប៉ុន្តែ ក្រៅពីការចំណាយលុយទាំងនេះ ក្រុមហ៊ុនក៏អាចបាត់បង់ភាពជឿជាក់និងទំនុកចិត្តរបស់អតិថិជនផងដែរ។អាជីវកម្មត្រូវតែកែលំអការការពារហេដ្ឋារចនាសម្ព័ន្ធនិងបណ្តាញរបស់ពួកគេប្រឆាំងនឹងការវាយប្រហារតាមអ៊ីនធឺរណិត។

ជាសំណាងល្អ ចន្លោះបណ្តាញអ៊ីនធឺរណិតបន្តធ្វើការលើការអភិវឌ្ឍដើម្បីរក្សាល្បឿនជាមួយនឹងការគំរាមកំហែងដែលមានការផ្លាស់ប្តូរ។ នេះគឺជាឧបករណ៍ចំនួន៥ដែលអាជីវកម្មគួរពិចារណាបន្ថែមទៅលើឃ្លាំងអាវុធដើម្បីបង្កើនការការពារខ្លួន។ក្រុមហ៊ុនត្រូវតែដឹងពីអ្វីដែលកំពុងកើតឡើងពិតប្រាកដនៅក្នុងហេដ្ឋារចនាសម្ព័ន្ធរបស់ពួកគេ។ ជាសំណាងល្អ កុំព្យូទ័រនិងឧបករណ៍ឌីជីថលមានឧបករណ៍ចុះបញ្ជីដែលបង្កើតឡើងក្នុងកំណត់ត្រានោះភាគច្រើនបំផុតដែលគណនាដំណើរការកុំព្យូទ័រដែលមាននៅក្នុងនោះ។ កំណត់ហេតុអាចបង្ហាញពីគំរូនិងនិន្នាការដែលអាចបង្ហាញពីការរំលោភសន្តិសុខឬការឆ្លងមេរោគ។

ទោះជាយ៉ាងណាក៏ដោយ ចាប់តាំងពីឯកសារកំណត់ហេតុជាទិន្នន័យសំខាន់ៗដែលរក្សាទុកក្នុងទម្រង់ជាអត្ថបទធម្មតា ការអនុវត្តការវិភាគកំណត់ហេតុដោយខ្លួនឯងអាចជាដំណើរការយ៉ាងប្រុងប្រយ័ត្ន។មធ្យោបាយមួយដែលមានប្រសិទ្ធភាពក្នុងការកត់ត្រាគឺដោយការប្រើឧបករណ៍វិភាគកំណត់ហេតុដូចជា XpoLog ។ ដំណោះស្រាយប្រមូលឯកសារកំណត់ហេតុពីប្រភពដូចជាម៉ាស៊ីនមេ ចំណុចបញ្ចប់ និងកម្មវិធីក្នុងពេលជាក់លាក់។ដោយប្រើប្រាជ្ញាសិប្បនិម្មិត (Artificial Intelligence) វានឹងវិភាគព័ត៌មានដែលមាននៅក្នុងកំណត់ហេតុទាំងនេះដើម្បីកំណត់លំនាំប្រកាសអាសន្ន។ ចំណេះដឹងដែលមកពីការវិភាគអាចងាយស្រួលប្រាប់អ្នកគ្រប់គ្រងអំពីបញ្ហាណាមួយដែលតម្រូវឱ្យមានការយកចិត្តទុកដាក់។

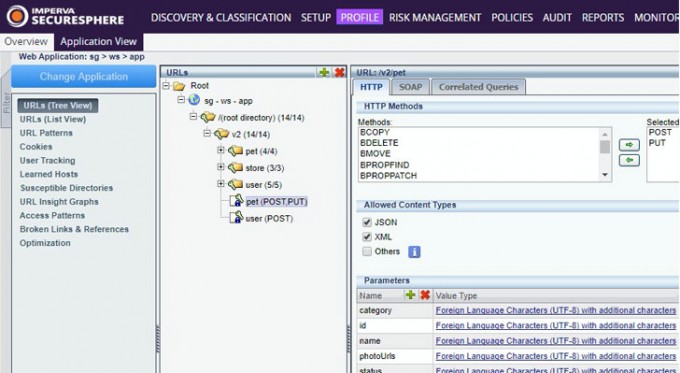

កម្មវិធីនិងការការពារទិន្នន័យ – Imperva

អ្នកវាយប្រហារកំពុងស៊ើបអង្កេតហេដ្ឋារចនាសម្ព័ន្ធជានិច្ច ដូច្នេះវាមានសារៈសំខាន់ណាស់ដើម្បីឱ្យមានយន្តការទាំងឡាយដែលទប់ស្កាត់ចរាចរដែលមានគ្រោះថ្នាក់ពីការចូលប្រើធនធានបណ្តាញសំខាន់ៗ ដូចជាកម្មវិធីអ៊ីនធឺរណិតនិងមូលដ្ឋានទិន្នន័យ។វាអាចត្រូវធ្វើតាមរយៈការប្រើប្រាស់ web application firewalls (WAFs) និងសេវាកម្មការពារទិន្នន័យ។

Imperva គឺជាឈ្មោះឈានមុខគេនៅក្នុង WAF និងការកាត់បន្ថយការវាយប្រហារនៃការបដិសេធ (DDoS) ។ អង្គភាពភាគច្រើនកំពុងថែរក្សាហេដ្ឋារចនាសម្ព័ន្ធកូនកាត់ដែលមានឧបករណ៍នៅលើបរិវេណនិងសមាសភាគ cloud ដូចជាវត្ថុ ឃ្លាំងស្តុក និងឃ្លាំងទិន្នន័យ។WAF របស់ Imperva អាចត្រូវដាក់ពង្រាយដើម្បីការពារធនធានទាំងនេះ។ វាធ្វើចរាចរនិងប្រតិបត្តិការនិងទប់ស្កាត់ចរាចរការព្យាបាទនិងសកម្មភាពដែលមានគ្រោះថ្នាក់ពីការចូលប្រើសមាសភាគទាំងនេះ។

ការធ្វើតេស្ត Penetration – Metasploit

ការបញ្ចូលឧបករណ៍សន្តិសុខទៅក្នុងហេដ្ឋារចនាសម្ព័ន្ធគឺជារឿងមួយ។ ការពិនិត្យមើលថាតើពួកគេពិតជាដំណើរការគឺជារឿងផ្សេងទៀត។ក្រុមហ៊ុនមិនគួររង់ចាំការវាយប្រហារអ៊ីនធឺរណិតពិតប្រាកដកើតឡើងដើម្បីរកមើលថាតើដំណោះស្រាយរបស់ពួកគេត្រូវអនុវត្តត្រឹមត្រូវឬទេ។ ពួកគេអាចមានភាពសកម្មនិងសាកល្បងនូវការការពារខ្លួនឯង។

អ្នកគ្រប់គ្រងអាចធ្វើការសាកល្បងដោយប្រើក្របខ័ណ្ឌដូចជា Metasploit ។ វាជាឧបករណ៍ប្រភពកូដចំហមួយដែលអាចត្រូវកំណត់រចនាសម្ព័ន្ធដើម្បីវិភាគរកការកេងប្រវ័ញ្ច ហើយថែមទាំងអាចបញ្ជូនទិន្នន័យទៅប្រព័ន្ធងាយរងគ្រោះ។Metasploit ក៏មានលក្ខណៈពិសេសនៃឧបករណ៍ចៀសវាងដែលអាចមានសក្តានុពលឆ្លងកាត់វិធានការសុវត្ថិភាពដែលមានស្រាប់។ វាអាចត្រូវប្រើនៅលើប្រព័ន្ធ Windows, Linux, និង Mac OS X ។ការរកឃើញចន្លោះប្រហោងក្នុងសន្តិសុខផ្តល់ឱ្យក្រុមហ៊ុននូវឱកាសដើម្បីដោះស្រាយបញ្ហាទាំងនេះមុនពេលមានការវាយប្រហារជាក់ស្តែង។

ការប្រឆាំងនឹងការក្លែងបន្លំ – Hoxhunt

ធាតុរបស់មនុស្សនៅតែជាភាពងាយរងគ្រោះដ៏ធំបំផុតនៅក្នុងបណ្តាញអ៊ីនធឺរណិតសុវត្ថិភាពរបស់ក្រុមហ៊ុន។ជាង ៩០ភាគរយនៃការរំលោភបំពានសន្តិសុខត្រូវរកឃើញថាត្រូវបង្កឡើងដោយកំហុសរបស់មនុស្ស។ នេះជាហេតុផលដែលឧក្រិដ្ឋជនអ៊ីនធឺរណិតនៅតែប្រើប្រាស់យ៉ាងសកម្មនូវការវាយប្រហារផ្នែកវិស្វកម្មសង្គមដូចជាការក្លែងបន្លំដើម្បីព្យាយាមនិងសម្របសម្រួលហេដ្ឋារចនាសម្ព័ន្ធ។

ការវាយប្រហារបែបនេះបណ្តាលឱ្យអ្នកប្រើបោះបង់ចោលព័ត៌មានបញ្ជាក់អត្តសញ្ញាណរបស់ពួកគេឬដំឡើងមេរោគទៅក្នុងប្រព័ន្ធរបស់ពួកគេ។HoxHunt ដោះស្រាយបញ្ហានេះដោយបង្រៀនអ្នកប្រើឱ្យពិនិត្យមើលថាតើសារអេឡិចត្រូនិចគឺជាសារបន្លំឬក៏គេហទំព័រព្យាបាទ។

ក្រុមហ៊ុនអាចបណ្ដុះបណ្ដាលអ្នកប្រើដោយប្រើការវាយប្រហារការក្លែងបន្លំ។ ម៉ាស៊ីន AI-driven របស់ Hoxhunt ថែមទាំងបង្កការវាយប្រហារទាំងនេះដើម្បីចម្លងពីរបៀបនៃដំណើរការនៃការវាយប្រហារពិតប្រាកដ។អ្នកប្រើអាចរាយការណ៍ពីការវាយប្រហារទាំងនេះតាមរយៈកម្មវិធីជំនួយពិសេសហើយពួកគេទទួលប្រតិកម្មភ្លាមៗអំពីរបៀបដែលពួកគេអនុវត្ត។

ការរកការក្លែងបន្លំ – Riskified

មិនមែនការវាយប្រហារទាំងអស់ព្យាយាមរំលោភនិងលួចព័ត៌មានពីក្រុមហ៊ុនទេ។ អាជីវកម្មក៏ត្រូវប្រុងប្រយ័ត្នចំពោះការវាយប្រហារក្លែងបន្លំផងដែរ។អ្នកលួចបន្លំនិងជនឆបោកឥឡូវនេះមានសិទ្ធិទទួលព័ត៌មានផ្ទាល់ខ្លួននិងហិរញ្ញវត្ថុរាប់លានពីការរំលោភបំពានទិន្នន័យមុនៗដែលពួកគេអាចងាយស្រួលក្នុងការរៀបចំឆាណែលពាណិជ្ជកម្មអេឡិចត្រូនិកដែលធ្វើឱ្យឈ្មួញចំណាយលុយរាប់ពាន់លានដុល្លារនៅទូទាំងពិភពលោក។

ដំណោះស្រាយដូចជា Riskified ផ្តល់ជូននូវមធ្យោបាយដ៏ទូលំទូលាយដើម្បីបង្ការការក្លែងបន្លំលើអ៊ីនធឺរណិតតាមរយៈប្រតិបត្តិការអនឡាញ។Riskified ប្រើការរៀនម៉ាស៊ីនដើម្បីវិភាគប្រតិបត្តិការនីមួយៗនិងអនុញ្ញាតឱ្យការបញ្ជាទិញស្របច្បាប់ត្រូវដំណើរការ។ វាក៏ផ្តល់ជូននូវលក្ខណៈពិសេសនៃការត្រួតពិនិត្យថាមវន្តដោយស្វ័យប្រវត្តិដោយផ្អែកលើការប្រថុយប្រថានរបស់អតិថិជនដោយផ្តល់នូវមធ្យោបាយផ្សេងៗសម្រាប់អតិថិជនដើម្បីផ្ទៀងផ្ទាត់ការទិញរបស់ពួកគេ។ឧទាហរណ៍ អតិថិជនដែលមានទម្រង់ហានិភ័យខ្ពស់អាចត្រូវស្នើសុំឱ្យអនុវត្តជំហានផ្ទៀងផ្ទាត់បន្ថែមដោយគ្មានការបដិសេធរាល់ប្រតិបត្តិការ។

ការវិនិយោគដែលត្រូវការ

យុទ្ធសាស្រ្តប្រឆាំងអ៊ីនធឺរណិតដែលមានប្រសិទ្ធិភាពតម្រូវឱ្យអាជីវកម្មគ្របដណ្តប់តំបន់ដែលអាចធ្វើទាំងអស់ដែលអាចត្រូវធ្វើអាជីវកម្មដោយអ្នកវាយប្រហារ។ នេះតម្រូវឱ្យមានការប្រើប្រាស់នូវឧបករណ៍និងដំណោះស្រាយដ៏ទូលំទូលាយដែលនឹងធ្វើអោយហេដ្ឋារចនាសម្ព័ន្ធរបស់ពួកគេមានសុវត្ថិភាព។ ការអនុវត្តនិងការរួមបញ្ចូលដំណោះស្រាយទាំងនេះទាមទារមានការចំណាយ។ប៉ុន្តែការពិចារណាលើការចំណាយដែលក្លាយទៅជាជនរងគ្រោះចំពោះការវាយប្រហារតាមអ៊ីនធឺរណិតនាំមកនូវភាពប្រុងប្រយ័ត្នក្នុងការធ្វើវិនិយោគទុន។ វាគ្រាន់តែជាការពិតនៃការធ្វើអាជីវកម្មនៅក្នុងទេសភាពឌីជីថលនេះ។