Ransomware ថ្មីមួយត្រូវគេហៅថា eCh0raix ដែលផ្ដោតទៅលើឧបករណ៍ QNAP ដែលមានមូល ដ្ឋានលើឧបករណ៍ភ្ជាប់ (NAS)។ Ransomware មានបំណងចម្លង និងអ៊ិនគ្រីបឯកសារដោយការប្រើ អ៊ីនគ្រីប AES។ មេរោគសរសេរ និងចងក្រងនៅក្នុងភាសាសរសេរកម្មវិធី ហើយមានកូដត្រឹមតែ 400 lines ប៉ុណ្ណោះ។ វាមានអត្រារកឃើញទាបណាស់ ហើយវាមានគោលដៅតែលើម៉ាស៊ីនមេ QNAP NAS ដែលមានមូលដ្ឋានលើលីនុចប៉ុណ្ណោះ។

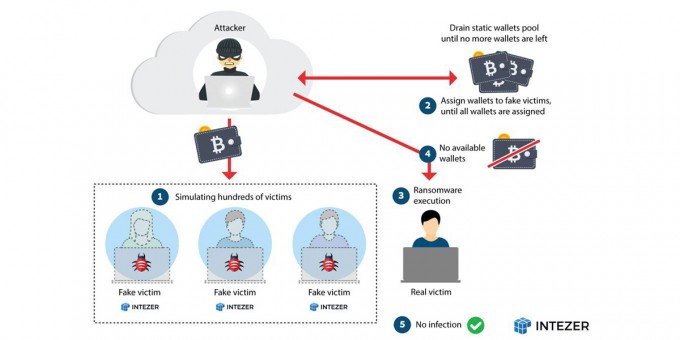

QNAP គឺជាក្រុមហ៊ុនតៃវ៉ាន់ល្បីខាងការលក់ម៉ាស៊ីនមេ NAS សម្រាប់មុខងារផ្ទុក និងមុខងារ media player។ ជាទូទៅម៉ាស៊ីនមេ NAS ត្រូវប្រើដើម្បីផ្ទុកទិន្នន័យ និងឯកសារជាច្រើន។ ransomware ត្រូវគេហៅថា “QNAPCrypt” ដោយ Intezer និង “eCh0raix” ដោយ Anomali វារួមបញ្ចូលមុខងារ ដែលស្រដៀងនឹង ransomware ប៉ុន្តែមានភាពខុសគ្នាជាច្រើន។ នៅពេលដែលមេរោគប្រតិបត្តិ វាឈានដល់ការបញ្ជា និងម៉ាស៊ីនមេបញ្ជាដើម្បីជូនដំណឹងដំណើរការអ៊ីនគ្រីបគឺត្រូវចាប់ផ្តើម។ មុនពេលអ៊ិនគ្រីបវាស្នើឱ្យមានអាសយដ្ឋាន wallet address និង RSA សាធារណៈពីម៉ាស៊ីនមេ C & C ។ វាទាក់ទងទៅនឹងម៉ាស៊ីនមេ C2 តាមរយៈ SOCKS5 Tor proxy ហើយទិន្នន័យដែលសរសេរពី ម៉ាស៊ីនមេ C2 ត្រូវអ៊ិនកូដតាម JSON។ ransomware អ៊ិនគ្រីបឯកសារដោយប្រើកូនសោ AES-256 និងបន្ថែម .encrypt extension ទៅឯកសារដែលអ៊ីនគ្រិប។

មុនពេលចាប់ផ្តើមដំណើរការអ៊ិនគ្រីបវាសម្លាប់សេវាដូចខាងក្រោមនៅក្នុងម៉ាស៊ីនមេ NAS មេរោគ

– apache2

– httpd

– nginx

– mysqld

– MySQL

– PHP-fpm

– php5

-fpm

– PostgreSQL

វាអ៊ិនគ្រីបដូច extension ខាងក្រោម៖

dat.db0.dba.dbf.dbm.dbx.dcr.der.dll.dml.dmp.dng.doc.dot.dwg.dwk.dwt.dxf.dxg.ece.eml.epk.eps.erf.esm.ewp.far.fdb.fit.flv.fmp.fos.fpk.fsh.fwp.gdb.gho.gif.gne.gpg.gsp.gxk.hdm.hkx.htc.htm.htx.hxs.idc.idx.ifx.iqy.iso.itl.itm.iwd.iwi.jcz.jpe.jpg.jsp.jss.jst.jvs.jws.kdb.kdc.key.kit.ksd.lbc.lbf.lrf.ltx.lvl.lzh.m3u.m4a.map.max.mdb.mdf.mef.mht.mjs.mlx.mov.moz.mp3.mpd.mpp.mvc.mvr.myo.nba.nbf.ncf.ngc.nod.nrw.nsf.ntl.nv2.nxg.nzb.oam.odb.odc.odm.odp.ods.odt.ofx.olp.orf.oth.p12.p7b.p7c.pac.pak.pdb.pdd.pdf.pef.pem.pfx.pgp.php.png.pot.ppj.pps.ppt.prf.pro.psd.psk.psp.pst.psw.ptw.ptx.pub.qba.qbb.qbo.qbw.qbx.qdf.qfx

វាក៏ពិនិត្យមើលទីតាំងភូមិសាស្ត្រនៃម៉ាស៊ីនមេដែលឆ្លងមេរោគប្រសិនបើ NAS មេ ឆ្លងកាត់ប្រទេស Belarus, Ukraine, Russia វាចេញពីដំណើរការដោយការអ៊ិនគ្រីប។ នៅពេលវាចាក់សោរប្រព័ន្ធ វាបង្ហាញសារដូចខាងក្រោម៖

ការទូទាត់ដោះស្រាយតាមរយៈដែន Onion រួមជាមួយកូនសោសាធារណៈ RSA តែមួយគត់ដែល ត្រូវផ្ញើទៅប្រតិបត្តិករ ransomware នេះ។

“យើងអាចប្រមូល wallet ដែលមានតែមួយគត់ចំនួន 1.091 ដែលត្រូវបញ្ជូនទៅឱ្យជនរងគ្រោះថ្មី ដែលចែកចាយក្នុងចំណោមយុទ្ធនាការចំនួន 15 ផ្សេងគ្នា”។ អ្នកគ្រប់គ្រងត្រូវផ្ដល់អនុសាសន៍ឱ្យរឹតតឹងពីការចូលខាងក្រៅឧបករណ៍ QNAP NAS ប្រើពាក្យ សម្ងាត់ដ៏រឹងមាំ ហើយត្រូវប្រាកដថាឧបករណ៍នេះ update ជាមួយនឹងការកំណត់សុវត្ថិភាព។

IoC

Bitcoin addresses

18C28bVEctVtVbwNytt4Uy6k7wxpysdDLH

1Fx7jev3dvHobdK8m3Jk6cA8SrfzjjLqvM

Samples

154dea7cace3d58c0ceccb5a3b8d7e0347674a0e76daffa9fa53578c036d9357 (DE)

3d7ebe73319a3435293838296fbb86c2e920fd0ccc9169285cc2c4d7fa3f120d (TW)

95d8d99c935895b665d7da2f3409b88f ( linux_cryptor)

URLs

http://sg3dwqfpnr4sl5hh[.]onion/api/GetAvailKeysByCampId/13

http://sg3dwqfpnr4sl5hh[.]onion/order/1LWqmP4oTjWS3ShfHWm1UjnvaLxfMr2kjm

http://sg3dwqfpnr4sl5hh[.]onion/static/

IP

192.99.206.61:65000