តើអ្វីដែលអាចអាក្រក់ជាងការលេចធ្លាយព័ត៌មានសម្ងាត់របស់ខ្លួនទៅជាទម្រង់ plaintext ទៅទៀត នោះ? ក្រុមអ្នកស្រាវជ្រាវសុវត្ថិភាពតាមប្រព័ន្ធអ៊ីនធឺរណិតមកពី SpiderLabs របស់ Trustwave រកឃើញភាពងាយរងគ្រោះជាច្រើននៅក្នុង router models មួយចំនួនពីក្រុមហ៊ុនផលិតដែលមាន ប្រជាប្រិយភាព 2គឺ D-Link និង Comba Telecom ដែលពាក់ព័ន្ធនឹងការផ្ទុកព័ត៌មានសម្ងាត់ដែលមិន មានសុវត្ថិភាពដែលអាចជះឥទ្ធិពលដល់អ្នកប្រើប្រាស់ និងប្រព័ន្ធទាំងអស់នៅលើបណ្តាញនោះ។ អ្នកស្រាវជ្រាវ Simon Kenin បានប្រាប់កាសែត Hacker News ថា គាត់បានរកឃើញភាពងាយរង គ្រោះសរុបចំនួន ៥ ដែល 2 នៅក្នុង D-link DSL modem ត្រូវបានដំឡើងជាធម្មតាដើម្បីភ្ជាប់បណ្តាញ តាមផ្ទះទៅនឹង ISP និង 3 ទៀតនៅក្នុងឧបករណ៍ multiple Comba Telecom WiFi។

គុណវិបត្តិទាំងនេះអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារធ្វើការផ្លាស់ប្តូរការកំណត់ឧបករណ៍របស់អ្នក ដកស្រង់ព័ត៌មានរសើប អនុវត្តការវាយប្រហារ MitM បញ្ជូនអ្នកទៅគេហទំព័រដែលលួចបន្លំ ឬព្យាបាទ ហើយបើកការវាយប្រហារជាច្រើនប្រភេទទៀត។ “ដោយសារ router របស់អ្នកគឺជាច្រកចូល និងចេញពីបណ្តាញរបស់អ្នក វាអាចជះឥទ្ធិពលដល់អ្នក ប្រើប្រាស់ និងប្រព័ន្ធទាំងអស់នៅលើបណ្តាញនោះ។ Router ដែលគ្រប់គ្រងដោយអ្នកវាយប្រហារ អាចរៀបចំរបៀបដែលអ្នកប្រើរបស់អ្នកដោះស្រាយ DNS hostnames ដើម្បីដឹកនាំអ្នកប្រើរបស់អ្នក ទៅកាន់គេហទំព័រដែលមានគំនិតអាក្រក់”។ នៅក្នុងការប្រកាសកំណត់ហេតុបណ្ដាញដែលបានចេញផ្សាយនៅថ្ងៃនេះ។ Kenin អ្នកស្រាវជ្រាវ សន្តិសុខដូចគ្នាដែលពីមុនបានរកឃើញភាពងាយរងគ្រោះស្រដៀងគ្នា (CVE-2017-5521) យ៉ាង ហោចណាស់ចំនួន 31 ម៉ូដែលនៃ Netgear routers ដែលអនុញ្ញាតឱ្យពួកហេគឃរ័ពីចម្ងាយអាច ទទួលបានលេខសម្ងាត់ admin នៃឧបករណ៍ដែលរងផលប៉ះពាល់ និងមានសក្តានុពលប៉ះពាល់ ដល់អតិថិជន Netgear ជាងមួយលាននាក់។

ភាពងាយរងគ្រោះរបស់ D-Link WiFi Router

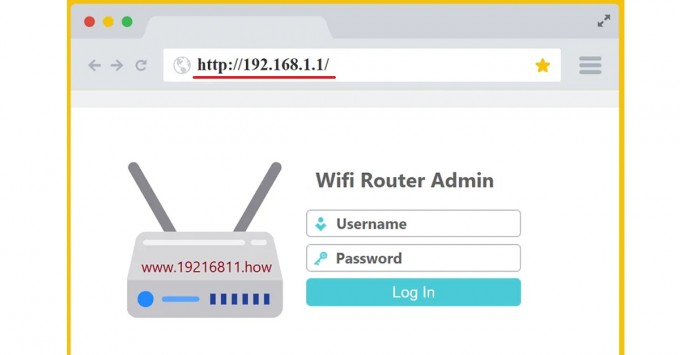

ភាពងាយរងគ្រោះដំបូងស្ថិតនៅក្នុង router ឥតខ្សែ D-Link DSL-2875AL ដែលជាកន្លែងមានឯកសារ នៅ https: // [router ip address] /romfile.cfg មានលេខសម្ងាត់ចូលរបស់ឧបករណ៍នៅក្នុង plaintext ហើយអាចចូលបានដោយអ្នកណាម្នាក់ ជាមួយនឹងការចូលប្រើអាសយដ្ឋាន IP នៃការគ្រប់គ្រង គេហទំព័រដោយមិនតម្រូវឱ្យមានការផ្ទៀងផ្ទាត់ណាមួយឡើយ។ ផលប៉ះពាល់ងាយរងគ្រោះទី2គឺ D-Link DSL-2875AL និងម៉ូឌែល DSL-2877AL និងលេចធ្លាយឈ្មោះ អ្នកប្រើប្រាស់ និងពាក្យសម្ងាត់ដែល targeted router ប្រើសម្រាប់ផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវជាមួយអ្នក ផ្តល់សេវាអ៊ីនធឺរណិត (ISP) ។

យោងតាមអ្នកស្រាវជ្រាវអ្នកវាយប្រហារមូលដ្ឋានដែលភ្ជាប់ទៅនឹង router ដែលងាយរងគ្រោះ ឬអ្នក វាយប្រហារពីចម្ងាយក្នុងករណី router ត្រូវបានប៉ះពាល់ទៅអ៊ីនធឺរណិតអាចទទួលបានអត្តសញ្ញាណ ISP របស់ជនរងគ្រោះដោយគ្រាន់តែមើលកូដប្រភព (HTML) នៃ router login page នៅ https: // [router ip address] /index.asp។ អ្នកប្រឹក្សាយោបល់សម្រាប់កំហុសនេះបានពន្យល់ថា “ឈ្មោះអ្នកប្រើ និងពាក្យសម្ងាត់ខាងក្រោមត្រូវ បានប្រើដោយអ្នកប្រើដើម្បីភ្ជាប់ទៅ ISP របស់គាត់ ដោយការលេចធ្លាយព័ត៌មាននេះអាចអនុញ្ញាតឱ្យ អ្នកវាយប្រហារប្រើអត្តសញ្ញាណទាំងនោះសម្រាប់ខ្លួនគាត់ និងរំលោភលើ ISP”។ លើសពីនេះទម្លាប់អាក្រក់នៃការប្រើពាក្យសម្ងាត់ឡើងវិញ (reuse) អាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារ អាចគ្រប់គ្រង router បាន។ ក្រុមអ្នកស្រាវជ្រាវបានជូនដំណឹងដល់ D-Link អំពីភាពងាយរងគ្រោះនៅដើមខែមករា ប៉ុន្តែក្រុមហ៊ុន បានចេញផ្សាយបំណះ (patches) កម្មវិធី Firmware នៅថ្ងៃទី ៦ ខែកញ្ញា ពោលគឺត្រឹមតែ ៣ថ្ងៃមុន ការបង្ហាញបញ្ហាទាំងស្រុង។

ភាពងាយរងគ្រោះនៃ Comba Wi-Fi Access Controller

ក្នុងចំណោម 3 ចំនុច ដែលងាយរងគ្រោះដំបូងបង្អស់ប៉ះពាល់ដល់ឧបករណ៍បញ្ជាប្រព័ន្ធចូលប្រើ Comba AC2400 FiWi ដែលបែកធ្លាយ MD5 នៃលេខសំងាត់របស់ឧបករណ៍ដោយគ្រាន់តែចូលទៅ កាន់ URL ខាងក្រោម ដោយមិនតម្រូវអោយមានការផ្ទៀងផ្ទាត់ណាមួយឡើយ។ https: // [router ip address] /09/business/upgrade/upcfgAction.php?download=true “ឈ្មោះអ្នកប្រើគឺ admin ដែលមានសិទ្ធិជាប្រព័ន្ធ ហើយ md5 នៃលេខសម្ងាត់របស់គាត់គឺ 61d217fd8a8869f6d26887d298ce9a69 (trustwave)។ MD5 ងាយបំបែកណាស់ ប្រសិនបើ SSH / Telnet បើកដំណើរការ (enabled) នេះអាចនាំឱ្យមានការកាន់កាប់ប្រព័ន្ធឯកសាររបស់ឧបករណ៍នេះ ទាំងស្រុង” យោងតាមការណែនាំ។

ភាពងាយរងគ្រោះ២ផ្សេងទៀតប៉ះពាល់ដល់ចំណុចភ្ជាប់ប្រព័ន្ធ Comba AP2600 -I WiFi Access Point (version A02,0202N00PD2)។ គុណវិបត្តិមួយក្នុងចំណោមគុណវិបត្តិទាំងនេះក៏លេចធ្លាយ MD5 Hash ឈ្មោះអ្នកប្រើ និងលេខសម្ងាត់នៃឧបករណ៍តាមរយៈកូដប្រភពនៃទំព័រចូល គ្រប់គ្រង គេហទំព័រដោយស្របពេលដែលមួយផ្សេងទៀតលេចចេញនូវព័ត៌មានបញ្ជាក់អត្តសញ្ញាណនៅក្នុង plaintext ដែលផ្ទុកនៅក្នុង web-based management login page នៅពេលលេច credentials ទៅ stored ជាទម្រង់ plaintext នៅក្នុង SQLite ដែលមានទីតាំងនៅ https: // [router ip address] / goform / downloadConfigFile ។ អ្នកស្រាវជ្រាវបានព្យាយាមទាក់ទង Comba Telecom ជាច្រើនដងចាប់តាំង ពីខែកុម្ភៈ ឆ្នាំនេះ ប៉ុន្តែមិនដែលទទួលបានការឆ្លើយតបទេ។ ភាពងាយរងគ្រោះទាំងបីដែលត្រូវបានរកឃើញនៅក្នុងឧបករណ៍បញ្ជូន Comba Telecom router មិនត្រូវបានភ្ជាប់ទេ ហើយវាមិនទាន់ដឹងថាតើក្រុមហ៊ុនមានផែនការណាមួយដើម្បីដោះស្រាយទេ។