ពិភពនៃការតភ្ជាប់អ្នកប្រើប្រាស់អេឡិចត្រូនិក IoT និងឧបករណ៍វៃឆ្លាតកំពុងមានការរីកចម្រើនលឿនជាងពេលណាទាំងអស់ជាមួយនឹងឧបករណ៍ភ្ជាប់រាប់ពាន់លានដែលកំពុងហូរនិងចែករំលែកទិន្នន័យឥតខ្សែតាមអ៊ីនធឺរណិត ប៉ុន្តែតើវាមានសុវត្ថិភាពប៉ុណ្ណា?នៅពេលដែលយើងភ្ជាប់អ្វីៗគ្រប់យ៉ាងពីម៉ាស៊ីនផលិតកាហ្វេទៅនឹងសោរទ្វារខាងមុខនិងឡានទៅនឹងអ៊ីនធឺរណិត យើងកំពុងបង្កើតវិធីដែលមានសក្តានុពលនិងគ្រោះថ្នាក់ជាងនេះសម្រាប់ពួកអនាមិក ។

មានវិធីជាង១០០ ដែលពួកអនាមិកអាចបំផ្លាញអាយុជីវិតរបស់អ្នកដោយធ្វើឱ្យអន្តរាយដល់រ៉ោតទ័រឥតខ្សែរបស់អ្នក – ឧបករណ៍ដែលគ្រប់គ្រងចរាចរណ៍រវាងបណ្តាញមូលដ្ឋាននិងអ៊ីនធឺរណិតរបស់អ្នកដែលគំរាមកំហែងដល់សុវត្ថិភាពនិងភាពឯកជននៃឧបករណ៍ឥតខ្សែជាច្រើនពីកុំព្យូទ័រ និងទូរស័ព្ទទៅ IP ម៉ាស៊ីនថត ទូរទស្សន៍ឆ្លាតវៃ និងឧបករណ៍ប្រើប្រាស់ផ្សេងទៀត។នៅក្នុងការសិក្សាចុងក្រោយរបស់ខ្លួនដែលមានចំណងជើងថា “SOHOpelessly Broken ២.0” អ្នកវាយតម្លៃសន្តិសុខឯករាជ្យ (ISE) បានរកឃើញភាពងាយរងគ្រោះផ្នែកសុវត្ថិភាពផ្សេងៗគ្នាចំនួន១២៥ នៅទូទាំងរ៉ោតទ័ររបស់ការិយាល័យតូចនិងការិយាល័យក្នុងផ្ទះ ១៣កន្លែង (SOHO) និងឧបករណ៍ភ្ជាប់បណ្តាញភ្ជាប់ (NAS) ដែលទំនងជាប៉ះពាល់ដល់មនុស្សរាប់លាននាក់។

អ្នកស្រាវជ្រាវបាននិយាយថា “ថ្ងៃនេះ យើងបង្ហាញថាការគ្រប់គ្រងសន្តិសុខដែលបង្កើតឡើងដោយក្រុមហ៊ុនផលិតឧបករណ៍មិនគ្រប់គ្រាន់ប្រឆាំងនឹងការវាយប្រហារដែលធ្វើឡើងដោយសត្រូវពីចម្ងាយទេ។ គម្រោងស្រាវជ្រាវនេះមានគោលបំណងបង្ហាញនិងប្រើប្រាស់បច្ចេកទេសថ្មីដើម្បីបញ្ចៀសការគ្រប់គ្រងសន្តិសុខថ្មីនៅក្នុងឧបករណ៍បង្កប់”។

បញ្ជីអ្នកលក់រ៉ោតទ័រដែលរងផលប៉ះពាល់

រ៉ោចទ័រ SOHO និងឧបករណ៍ NAS ដែលត្រូវបានសាកល្បងដោយអ្នកស្រាវជ្រាវគឺមកពីក្រុមហ៊ុនផលិតដូចខាងក្រោមៈ

Buffalo

Synology

TerraMaster

Zyxel

Drobo

ASUS and its subsidiary Asustor

Seagate

QNAP

Lenovo

Netgear

Xiaomi

Zioncom (TOTOLINK)

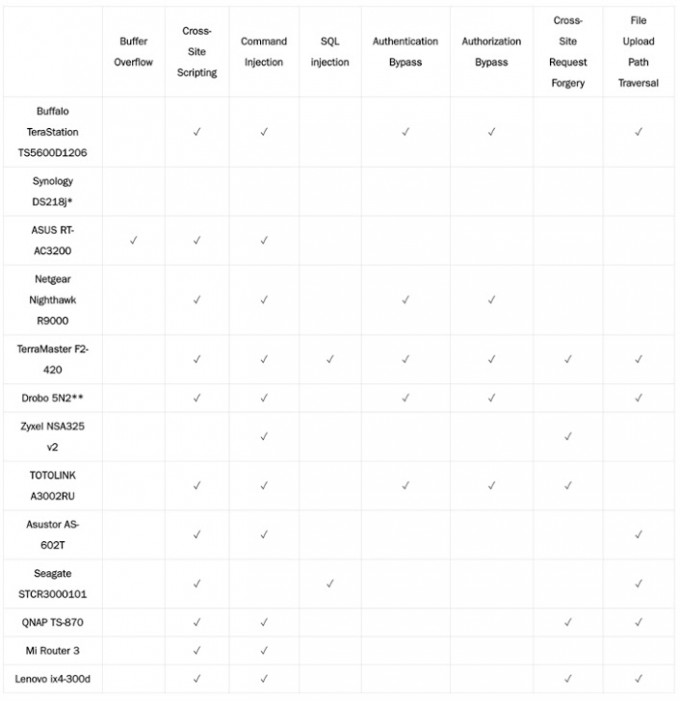

យោងទៅតាមអ្នកស្រាវជ្រាវសន្តិសុខ ឧបករណ៍ទាំង១៣ ដែលត្រូវបានប្រើយ៉ាងទូលំទូលាយដែលពួកគេបានសាកល្បងមានភាពងាយរងគ្រោះយ៉ាងហោចណាស់មួយដែលអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារពីចម្ងាយទទួលបានការចូល shell ពីចម្ងាយឬចូលប្រើបន្ទះរដ្ឋបាលនៃឧបករណ៍ដែលរងផលប៉ះពាល់។ភាពងាយរងគ្រោះទាំងនេះមានចាប់ពី cross-site scripting (XSS), cross-site request forgery (CSRF), operating system command injection (OS CMDi), authentication bypass, SQL injection (SQLi), and file upload path traversal vulnerabilities។

ការគ្រប់គ្រងពេញលេញលើឧបករណ៍ដោយគ្មានការផ្ទៀងផ្ទាត់

ក្រុមអ្នកស្រាវជ្រាវបាននិយាយថាពួកគេទទួលបានជោគជ័យនូវឬសគល់ shells នៅលើឧបករណ៍ចំនួន១២ ដែលអនុញ្ញាតឱ្យពួកគេមានការគ្រប់គ្រងពេញលេញលើឧបករណ៍ដែលរងផលប៉ះពាល់។ ឧបករណ៍៦ ក្នុងចំណោមនោះមានគុណវិបត្តិដែលអាចឱ្យអ្នកវាយប្រហារអាចទទួលបានការគ្រប់គ្រងពេញលេញលើឧបករណ៍ពីចម្ងាយនិងដោយគ្មានការសម្គាល់អត្តសញ្ញាណ។រ៉ោតទ័រប្រើប្រាស់ក្នុងអាជីវកម្មនិងក្នុងផ្ទះដែលរងគ្រោះទាំងនេះគឺ Asustor AS-៦០២T, Buffalo TeraStation TS៥៦០០D១២០៦, TerraMaster F២-៤២០, Drobo ៥N២, Netgear Nighthawk R៩០០០ និង TOTOLINK A៣០០២RU ។

របាយការណ៍ថ្មីនេះ SOHOpelessly Broken ២.០ គឺជាការសិក្សាតាមដានឈ្មោះ SOHOpelessly Broken ១.0 ដែលចេញផ្សាយដោយក្រុមហ៊ុនសន្តិសុខ ISE កាលពីឆ្នាំ២០១៣ នៅពេលដែលពួកគេបានបង្ហាញពីភាពងាយរងគ្រោះសរុបចំនួន៥២ នៅក្នុងរ៉ោទ័រ SOHO ចំនួន ១៣គ្រឿងនិងឧបករណ៍ NAS ពីអ្នកលក់រួមទាំង TP-Link, ASUS និង Linksys ។ចាប់តាំងពី SOHOpelessly Broken ១.0 អ្នកស្រាវជ្រាវបាននិយាយថាពួកគេបានរកឃើញឧបករណ៍ IoT ថ្មីមួយចំនួនដែលកំពុងអនុវត្តយន្តការសុវត្ថិភាពដែលមានប្រយោជន៍មួយចំនួនដូចជាកន្លែងកំណត់ទីតាំងអវកាស (ASLR) មុខងារមុខងារដែលរារាំងវិស្វកម្មបញ្ច្រាសនិងយន្តការផ្ទៀងផ្ទាត់ភាពត្រឹមត្រូវសម្រាប់សំណើ HTTP ។

ទោះយ៉ាងណាក៏ដោយ រឿងខ្លះមិនបានផ្លាស់ប្តូរទេចាប់តាំងពី SOHOpelessly Broken ១.0 ដូចជាឧបករណ៍ IoT ជាច្រើននៅតែខ្វះលក្ខណៈពិសេសការពារកម្មវិធីមូលដ្ឋានដូចជា anti-CSRF tokens និងបណ្តាញសុវត្ថិភាពអ៊ីនធឺរណិតដែលអាចជួយពង្រឹងឥរិយាបថសុវត្ថិភាពនៃកម្មវិធីគេហទំព័រនិងប្រព័ន្ធមូលដ្ឋានដែលពួកគេធ្វើអន្តរកម្មជាមួយ។អ្នកស្រាវជ្រាវ ISE បានរាយការណ៍ការទទួលខុសត្រូវចំពោះភាពងាយរងគ្រោះទាំងអស់ដែលពួកគេបានរកឃើញចំពោះក្រុមហ៊ុនផលិតឧបករណ៍ដែលភាគច្រើនបានឆ្លើយតបភ្លាមៗនិងបានចាត់វិធានការសុវត្ថិភាពរួចហើយដើម្បីកាត់បន្ថយភាពងាយរងគ្រោះទាំងនេះដែលបានទទួល CVE Ids រួចហើយ។ទោះយ៉ាងណា ក្រុមហ៊ុនផលិតឧបករណ៍មួយចំនួនរួមមាន Drobo, Buffalo Americas, និង Zioncom Holdings មិនបានឆ្លើយតបទៅនឹងការរកឃើញរបស់អ្នកស្រាវជ្រាវទេ។