ថ្ងៃនេះ អ្នកស្រាវជ្រាវសុវត្ថិភាពអ៊ីនធឺរណិតរកឃើញមេរោគ ComRAT backdoor ជំនាន់ថ្មី ដែលគេធ្លាប់ ស្គាល់ថាមេរោគនេះត្រូវប្រើដោយក្រុម Turla APT។ មេរោគនេះប្រើប្រាស់ Gmail’s web interface ដើម្បីចាប់យក command និង ទិន្នន័យសំខាន់ៗ។ យោងតាមក្រុមហ៊ុនសុវត្ថិភាព ESET និយាយប្រាប់ The Hacker News ថា “មេរោគ ComRAT v4 ត្រូវរកឃើញនៅឆ្នាំ ២០១៧ និងចាប់ផ្តើម ចេញមកវិញជាថ្មីនៅដើមឆ្នាំ២០២០នេះម្តងទៀត”។ ”មេរោគនេះមានគោលដៅសំខាន់ធំៗ៣: ក្រសួង ការបរទេស២នៅអ៊ឺរ៉ុបខាងកើត និង សភាជាតិនៅតំបន់ Caucasus”។

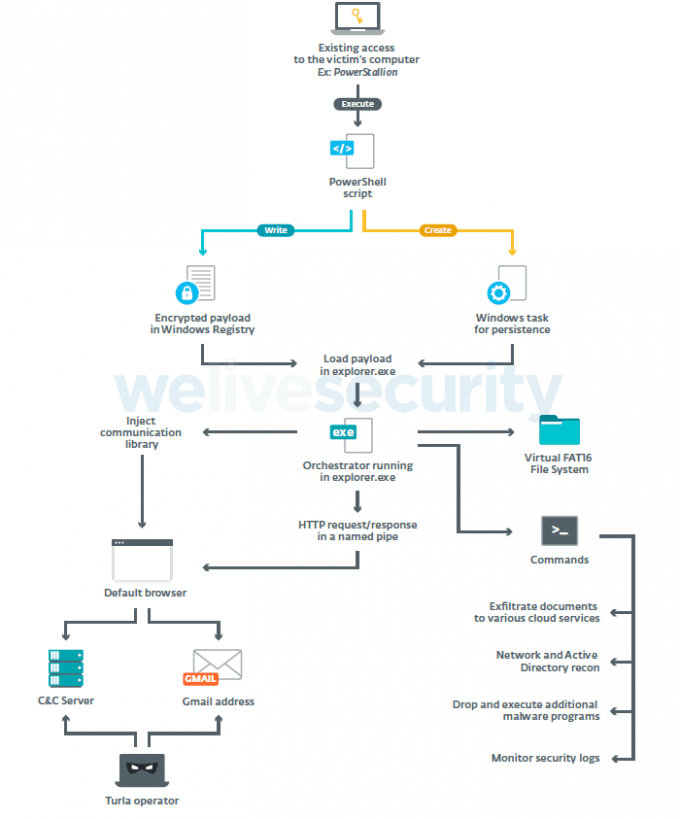

មេរោគ ComRAT backdoor ជំនាន់ថ្មីនេះមានភ្នាក់ងារនាំ (ditched Agent)។ មេរោគនេះនៅពេលចូល ទៅក្នុង BTZ’s USB-stick រួចវាចម្លងខ្លួនទៅកាន់រាល់ដំណើរការនៃម៉ាស៊ីន និង ប្រតិបត្តិខ្លួនក្នុងទម្រង់ “explorer.exe”។ យោងតាម ESET ឱ្យដឹងថា: ComRAT v4 ប្រើកូដថ្មី និងមានអញត្តិស្មុគស្មាញ ជាងឆ្នាំ២០១៧។ ComRAT វាតំឡើងតាមរយៈ PowerStallion និងមានទំហំតូច។ លើសពីនេះទៀត PowerShell loader ត្រូវបញ្ចូល module ដែលមានឈ្មោះថា ComRAT orchestrator ទៅក្នុង web browser ដែលដំណើរការ channel ២ ផ្សេងគ្នារួមមាន legacy និង email mode ដើម្បីទទួល command ពី C2 server និងបញ្ជូនទិន្នន័យទៅប្រតិបត្តិករ។

យោងតាមអ្នកស្រាវជ្រាវ Matthieu Faou មកពី ESET មានប្រសាសន៍ថា ”មេរោគ ComRAT v4 នេះ ជាក្រុមមេរោគដែលចេញកាលពីឆ្នាំ២០១៧”។ “លក្ខណៈពិសេសរបស់មេរោគនេះគឺ Virtual File System នៅក្នុងទម្រង់ FAT16 និងមានសមត្ថភាពប្រើ Gmail web UI ទៅទទួលយក command និង ទិន្នន័យ។ ដូច្នេះ វាអាចឆ្លងកាត់ប្រពន្ធ័ត្រួតពិនិត្យសុវត្ថិភាពខ្លះ ដោយសារវាមិនពឹងផ្អែកលើ malicious domain”៕