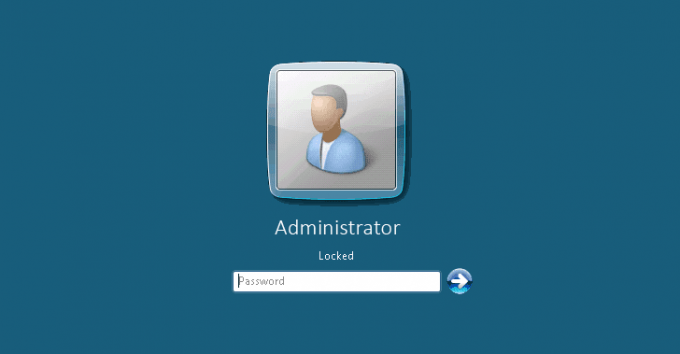

អ្នកស្រាវជ្រាវសន្តិសុខមួយនៅថ្ងៃនេះបង្ហាញព័ត៌មានលម្អិតនៃភាពងាយរងគ្រោះដែលមិនទាន់ដាក់ក្នុងប្រព័ន្ធ Microsoft Remote Desktop Protocol (RDP) ។ភាពងាយរងគ្រោះ CVE-2019-9510 ដែលរាយការណ៍ថាអាចអនុញ្ញាតឱ្យអ្នកវាយប្រហារឆ្លងកាត់អេក្រង់ Lock Screen នៅលើ remote desktop (RD) sessions ។

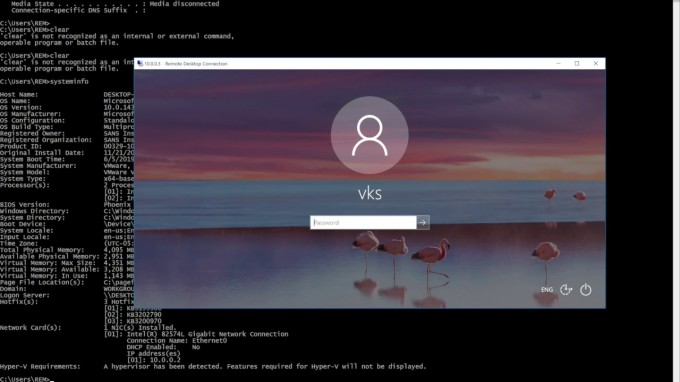

រកឃើញដោយលោក Joe Tammariello នៅវិទ្យាស្ថានវិស្វកម្មកម្មវិធីកុំព្យូទ័រសាកលវិទ្យាល័យ Carnegie Mellon (SEI)។ កំហុសមាននៅពេល Microsoft Windows Remote Desktop តម្រូវឱ្យអតិថិជនផ្ទៀងផ្ទាត់ជាមួយការផ្ទៀងផ្ទាត់កម្រិតបណ្ដាញ (NLA) ដែលជាលក្ខណៈពិសេសដែល Microsoft ណែនាំនាពេលថ្មីៗនេះដើម្បីដោះស្រាយភាពងាយរងគ្រោះរបស់ BlueKeep RDP ។

បើយោងតាម Will Dormann អ្នកវិភាគភាពងាយរងគ្រោះនៅ CERT / CC និយាយថាប្រសិនបើភាពមិនប្រក្រតីនៃបណ្តាញកើតឡើងការផ្តាច់ចេញ RDP បណ្តោះអាសន្ននៅពេលដែលម៉ាស៊ីន Client ត្រូវភ្ជាប់ទៅនឹងម៉ាស៊ីន Server រួចហើយប៉ុន្តែអេក្រង់ Lock Screen ត្រូវចាក់សោរ បន្ទាប់មក “នៅលើការភ្ជាប់ឡើងវិញ RDP នឹងត្រូវស្ដារឡើងវិញទៅជា unlocked state (មិនជាប់លាប់) ដោយមិនគិតពីរបៀបដែល remote system ត្រូវចាកចេញ។

ចាប់ផ្តើមជាមួយ Windows 10 1803 និង Windows Server 2019 ការគ្រប់គ្រង Windows RDP ដែលមានមូលដ្ឋាននៅ NLA ផ្លាស់ប្តូរក្នុងរបៀបមួយដែលអាចបង្កឱ្យមាន session locking។លោក Tammariello ប្រាប់ Microsoft ពីភាពងាយរងគ្រោះនៅថ្ងៃទី 19 ខែមេសានេះប៉ុន្តែក្រុមហ៊ុនបច្ចេកវិទ្យាយក្សនេះមិនមានគម្រោងដោះស្រាយបញ្ហានេះភ្លាមៗទេ។ទោះជាយ៉ាងណាក៏ដោយអ្នកប្រើអាចការពារខ្លួនឯងដោយការចាក់សោលើ local system ជំនួសឱ្យ remote system និងផ្ដាច់ remote desktop sessions។