គំនិតច្នៃប្រឌិតថ្មីនៃយុទ្ធនាការហេគរបស់ហេគឃ័រគឺលាក់កូដអាក្រក់នៅក្នុង file រូបភាពនៃបណ្តុំ ទិន្នន័យ metadata ដើម្បីលួចយកព័ត៌មានកាតបង់ប្រាក់របស់អ្នកប្រើនៅលើគេហទំព័រដែលបានហេគ។ ក្រុមស្រាវជ្រាវ Malwarebytes បានថ្លៃងកាលពីសប្តាហ៍មុនថា៖ “យើងរកឃើញ skimming code ដែលលាក់នៅក្នុងបណ្តុំទិន្នន័យ metadata នៃទិន្នន័យរូបភាព(ក្នុងទម្រង់លាក់ steganography) និងត្រូវបាននាំយកមកដោយហាងអនឡាញដែលត្រូវបានសម្របសម្រួល”។ ជនល្មើសប្រើ file រូបភាពបំភាន់ដើម្បីលួច ។

ការប្រើ Steganography ដើម្បីលាក់ skimmer code នៅក្នុង EXIF៖ ការកើនឡើងនៃទំនោរការទិញ ទំនិញតាម online កើតឡើងដោយការបញ្ចូលកូដអាក្រក់ចូលទៅក្នុងគេហទំព័រដែលត្រូវបានសម្រប សម្រួល ដោយប្រមូល និងផ្ញើទិន្នន័យអ្នកប្រើដែលបានចូលទៅកាន់ម៉ាស៊ីនមេរបស់ជនល្មើស ដូច្នេះ ផ្ញើព័ត៌មាននៃការទូទាត់ប្រាក់របស់អ្នកទិញទំនិញទៅឱ្យពួកហេគឃ័រ។ ការប្រើទិន្នន័យ EXIF ហេគឃ័រ ប្រើ Javascript ដែលត្រូវបានលាក់នៅក្នុង “Copyright” field នៃ favicon image។ នេះមិនមែនជាលើក ទី១ទេ ដែលក្រុម Magecart ប្រើរូបភាព (images) ជាវិចទ័រវាយប្រហារដើម្បីសម្របសម្រួលគេហទំព័រ ពាណិជ្ជកម្មនោះ។ កាលពីខែឧសភា គេហទំព័រដែលត្រូវបានហេគមួយចំនួននោះត្រូវបានគេសង្កេត ឃើញថាមានផ្ទុក favicon អាក្រក់នៅលើទំព័របង់ប្រាក់ (checkout pages) ដែលជំនួសទម្រង់បង់ប្រាក់ ត្រឹមត្រូវនៅលើ online ដើម្បីលួចព័ត៌មានកាតអ្នកបង់ប្រាក់។

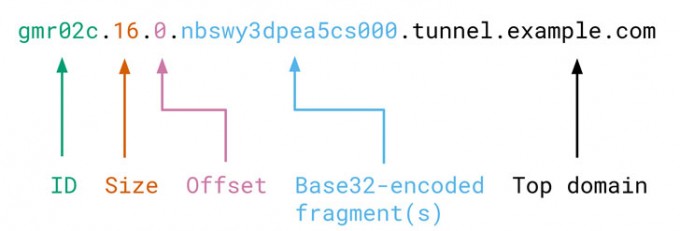

ការរំលោភ DNS Protocol ដើម្បីទាញយកទិន្នន័យពី Browser៖ នៅក្នុងបច្ចេកទេសនៃការញែកដែល បង្ហាញដោយ Jessie Li វាអាចលួចទិន្នន័យពី browser ដោយប្រើ dns-prefetch ដែលជាវិធីសាស្រ្ត មួយជៀសពីការរកឆ្លងកាត់ domain ដើម។ ត្រូវបានគេហៅថា “browsertunnel” ដែលជាកម្មវិធី open source រួមមានម៉ាស៊ីនមេដែលប្រែ (decodes) សារដែលបានផ្ញើរដោយ tool និង បណ្ណាល័យ Javascript ខាងអ្នកប្រើដើម្បីប្រែ (encode) និងបញ្ជូនសារ។ “Browsertunnel ប្រើសម្រាប់ទាញយក ព័ត៌មានសំខាន់ៗនៅពេលអ្នកប្រើដំណើរការសកម្មភាពផ្សេងៗនៅលើគេហទំព័រ រួចទាញយកព័ត៌មាន អ្នកប្រើបញ្ជូនទៅកាន់ម៉ាស៊ីនមេដោយបំភាន់ក្នុងទម្រង់ជាចរាចរណ៍ DNS”។ Li និយាយថា “ការចរាចរណ៍របស់ DNS នៅលើ browser វាមិនត្រូវបានឃាត់ដោយ Content Security Policy (CSP) របស់ page ទេ និងជាទូទៅវាមិនត្រូវបានស៊ើបអង្កេតដោយ firewall ឬ proxies ទេ នេះជាគំនិតដ៏ អស្ចារ្យក្នុងការលួចទិន្នន័យ”៕